Борьба со spyware. Часть 2

Стр.1 - Часть 1

Если в прошлый раз мы, в основном, говорили о шпионских модулях, которые распространяются вместе с операционной системой Windows, то в этот раз мы хотим рассказать о других категориях вредоносных модулей, которые могут передаваться по почте, посредством Интернета, а также появляться после инсталляции некоторых приложений.

Сначала немного теории

Существует огромное количество разновидностей вредоносных модулей - от сравнительно безопасных, заданием которых является отсылать по указанному адресу ссылки, находящиеся в вашей папке "Избранное" до таких, которые крадут ваши пароли, нарушают стабильную работу браузера и т.д. Все подобные модули обозначаются общим словом Malware, что является сокращением от Malicious Software, то есть, вредоносные программы. К ним, в частности, относятся:

Обычно "троянский конь" функционирует не в одиночку, а прикрепляется к какой-нибудь программе, вроде internat.exe. Одна из разновидностей "троянов" предназначена для удаленного администрирования. Как правило, такие "кони" состоят из двух частей: сервера и клиента. Одна половинка "трояна" остается у хакера, а другая отсылается жертве. Когда вирус активируется на удаленной машине, уровень сетевой безопасности опускается до нуля, поскольку такой компьютер целиком и полностью оказывается во власти недоброжелателя.

Также существуют "троянские кони", собирающие все пароли с компьютера и отсылающие их по указанному адресу. Самый популярный способ распространения трояна - по почте.

Стр.2 - Часть 2

XoftSpy

В прошлый раз мы упоминали о программе Ad-Aware SE, которая позволяет обнаруживать и удалять различные типы вредоносных модулей. Утилиты, основное предназначение которых поиск и удаление всевозможных шпионских модулей нередко дополняют друг друга.Это объясняется несколькими причинами. Во-первых, разработчики используют отличающиеся алгоритмы поиска spyware, во-вторых, каждая утилита содержит свою уникальную базу данных шпионских модулей.

Сегодня мы хотим рассказать об утилите XoftSpy. Использовать ее можно одновременно с Ad-Aware SE, так как она находит и такие модули, которые "не видит" Ad-Aware.

По утверждениям разработчиков этой утилиты, девяносто процентов всех компьютеров заражены Spyware. Думаем, что если тут и есть преувеличение, то небольшое, поскольку огромное количество программного обеспечения (в том числе и операционные системы) могут содержать шпионские модули.

Согласно недавним исследованиям, проведенным компанией Symantec, более 60-ти процентов компьютеров, которые принимали участие в этом тестировании, были инфицированы модулями spyware.

Это исследование также показало, что более тридцати процентов компьютеров инфицированы троянскими конями. У каждого третьего пользователя на компьютере обнаружена программа-dialer, целью, которой является соединение с дорогостоящими телефонными услугами.

Самым распространенным шпионским модулем является Adware.Binet. Он был обнаружен на более чем двадцати процентах инфицированных компьютеров.

Проблеме безопасности достигла таких размеров, что 17 июня 2004 года комитет Конгресса США по энергетике и коммерции единогласно принял проект закона, который обяжет создателей шпионских программ предупреждать пользователей о том, какими функциями наделено их программное обеспечение.

Понятно, что эти факты говорят о том, что такие программы, как XoftSpy являются для сегодняшнего пользователя Интернета "must have". Одним из преимуществ XoftSpy является высокая скорость сканирования. Другой плюс - регулярные обновления, что особенно важно для утилиты, основное предназначение которой - обеспечение безопасности пользователя.

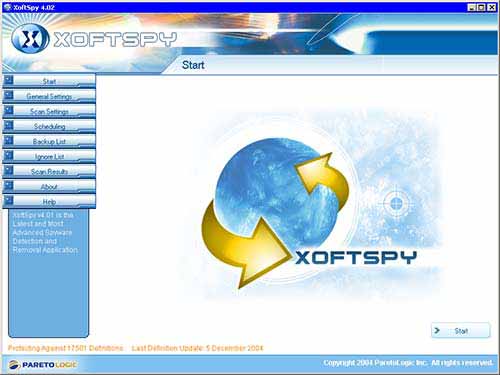

Работа с программой максимально проста. Элементы управления XoftSpy вынесены в виде отдельных кнопок в основном окне. Процесс сканирования запускается нажатием на кнопку Start.

В настройках сканирования можно указать, какой тип шпионского программного обеспечения необходимо искать на компьютере. Кроме этого, можно ограничить поиск указанными папками. XoftSpy не только находит разнообразные вредоносные модули, но и предоставляет исчерпывающую информацию о каждом из них. Чтобы просмотреть ее, необходимо в списке найденных объектов и в контекстном меню выбрать строчку Object Details.

Очень удобным является то, что просматривать информацию о найденных объектах, а также выполнять другие действия при помощи команд контекстного меню можно и во время проверки. Среди доступных команд можно отметить выделение всех найденных элементов, выделение элементов по типу, по производителю и по другим параметрам, добавление выделенных объектов в Ignore List (подробнее см. ниже)

В настройках XoftSpy можно задать автоматическое сканирование согласно выбранным параметрам каждый раз при запуске Windows. Кроме этого, используя, планировщик заданий, можно вручную составить расписание проверок, указывая дни и часы, когда необходимо проводить сканирование. Дополнительно можно указать дату окончания проверки.

Если ваш браузер подвергнется атаке извне, и у него будет изменена стартовая страница, программа автоматически восстановит эту информацию, согласно данным, которые вы можете заранее ввести в ее базу данных.

Если в процессе проверки обнаружилось, что утилита XoftSpy допустила ошибку и внесла в список вредоносных модулей элемент, который на самом деле таковым не является, вы можете включить его в список Ignore List и не беспокоиться о том, что программа удалит его из системы. В этом случае XoftSpy просто не будет обращать на него внимание при последующих проверках.

Еще одним плюсом в пользу программы является возможность отката. Каждый файл, который изменяется в результате действий XoftSpy, сохраняется в программе в своем первоначальном виде на вкладке Backup List. Используя этот список, вы можете просмотреть все измененные элементы и в случае необходимости восстановить тот или иной из них. Для этого используется кнопка Restore.

Как видим, XoftSpy является полноценным решением для обнаружения и удаления вредоносных модулей на компьютере. Программа позволяет идентифицировать элементы разных типов, от кейлоггеров до рекламных модулей. Гибкие настройки и возможность создания резервной копии измененных элементов системы гарантируют корректную работу.

Последняя на сегодня версия программы - 4.02 - доступна для скачивания здесь.

Используя триал-версию программы, вы можете оценить ее возможности по поиску вредоносных модулей. Однако, в этом режиме XoftSpy удалять найденные элементы не будет. Полнофункциональная версия утилиты оценивается в $39. После приобретения программы пользователь получает право на бесплатные обновления, как самой утилиты, так и баз.

При этом, обновление баз вредоносных модулей происходит в автоматическом режиме.