|

Опрос

|

реклама

Быстрый переход

Выпущена утилита ReBarUEFI, которая позволит включить Resizable BAR на старых ПК

06.02.2024 [13:54],

Павел Котов

Утилита ReBarUEFI позволяет модифицировать прошивку UEFI на старых системах и разблокировать функции Intel Resizable BAR (Base Address Register) и AMD SAM (Smart Access Memory) — они открывают процессору доступ ко всему стеку памяти на видеокарте. Нативная поддержка этих функций есть у процессоров Intel Core начиная с 10-го поколения и AMD начиная с архитектуры Zen 3.

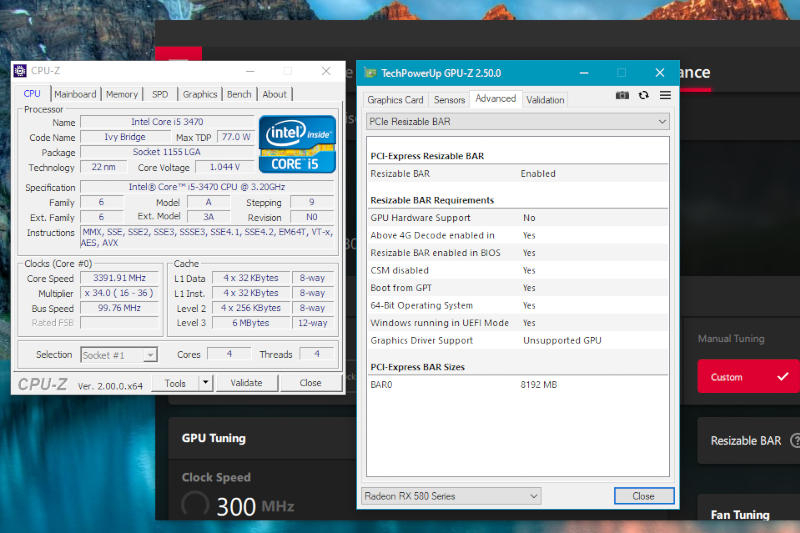

Источник изображения: github.com Функция, позволяющая повышать производительность, включена в спецификацию шины PCI Express 2.0, а значит, в теории доступ к ней может быть и у ПК на более старых процессорах — главное, чтобы она поддерживалась видеокартой. Проверить это утверждение поможет бесплатная утилита ReBarUEFI с драйвером UEFI DXE для систем, не поддерживаемых официальными спецификациями. Соответствующий модуль внедряется в прошивку UEFI и запускается при каждой загрузке — он заменяет одну из функций в протоколе распределения ресурсов PCI (PreprocessController), проверяя оборудование на совместимость с Resizable BAR и SAM. Разработчик ReBarUEFI уверяет, что он успешно протестировал функцию на системе с процессором Intel Core i5-3470 (2012 год) и видеокартой AMD Sapphire Nitro+ RX 580 8 Гбайт (2017 год) — она позволила увеличить производительность в играх до 12 % при размере BAR в 2 Гбайт; а для корректной работы видеокарт Intel Arc функция Resizable BAR вообще необходима. По версии Tom's Hardware, утилита поддерживает также процессоры семейства Intel Sandy Bridge от 2011 года. На странице разработчика на GitHub представлен список совместимых материнских плат, владельцев которых просят откликнуться, подтвердить эту информацию и уточнить конкретные конфигурации оборудования. Большинство прошивок UEFI принимает неподписанные и исправленные модули даже при активной опции безопасной загрузки, поэтому запуск игр не должен вызывать никаких проблем. На некоторых видеокартах AMD Radeon прирост производительности в играх может достигать 24 %, но иногда возможно и, напротив, снижение частоты кадров. В драйверах видеокарт NVIDIA и AMD есть собственные профили для некоторых игр, позволяющие повысить производительность с Resizable BAR и SAM. Миллиарды компьютеров по всему миру оказались уязвимы ко взлому при загрузке — через уязвимости LogoFAIL

07.12.2023 [01:58],

Николай Фрей

Интерфейсы UEFI, загружающие устройства Windows и Linux, могут быть взломаны с помощью вредоносных изображений логотипов. Миллиарды компьютеров под управлением Windows и Linux практически от всех производителей уязвимы к новой атаке, которая запускает вредоносную микропрограмму на ранних этапах загрузки. Таким образом система оказывается заражена вирусом, который практически невозможно обнаружить или удалить с помощью существующих механизмов защиты.

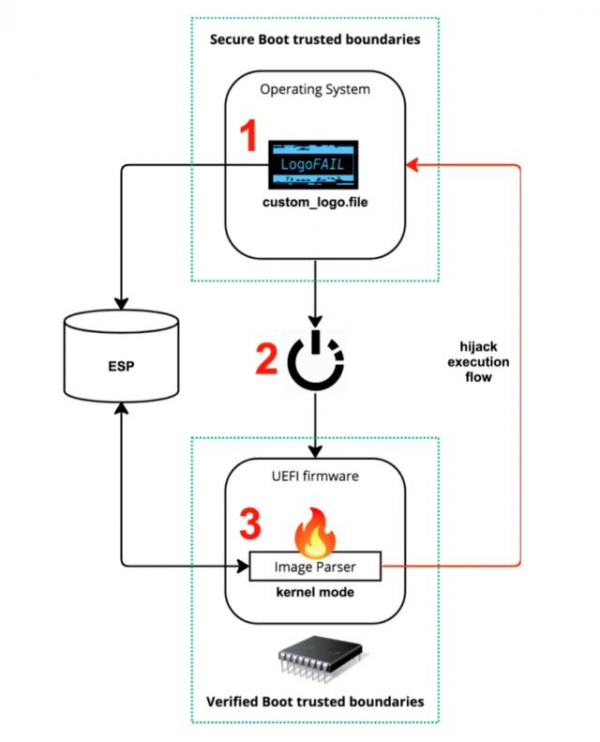

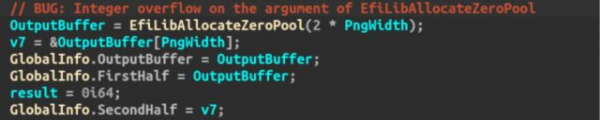

Источник изображения: pixabay.com Атака, названная исследователями LogoFAIL, отличается относительной простотой осуществления, широтой охвата моделей потребительского и корпоративного класса, которые подвержены ей, и высоким уровнем контроля над ними. Во многих случаях LogoFAIL может быть удалённо выполнен через эксплойт с использованием техник, которые не могут быть обнаружены традиционными продуктами для защиты конечных точек. А поскольку эксплойты запускаются на самых ранних стадиях процесса загрузки, они способны обойти множество защитных средств, включая общепринятую в отрасли систему Secure Boot и другие средства защиты от Intel, AMD и других производителей железа, разработанные для предотвращения заражения так называемыми буткитами. LogoFAIL представляет собой совокупность двух десятков недавно обнаруженных уязвимостей, которые годами, если не десятилетиями, скрывались в унифицированных расширяемых интерфейсах встроенного ПО, отвечающих за загрузку современных устройств, работающих под управлением Windows или Linux. Обнаружение этих уязвимостей — результат почти годовой работы компании Binarly, которая помогает клиентам выявлять и защищать уязвимые системы. Затронуты продукты компаний, которые представляют почти всю экосистему x64-86 и ARM. Это и такие поставщики UEFI, как AMI, Insyde и Phoenix (их ещё называют IBV или независимыми поставщиками BIOS); производители устройств, такие как Lenovo, Dell и HP; и производители процессоров, включая Intel, AMD и разработчиков Arm-процессоров. Исследователи обнародовали информацию об атаке в среду на конференции по безопасности Black Hat в Лондоне. Как следует из названия, LogoFAIL затрагивает логотипы, в частности логотипы продавца оборудования, которые отображаются на экране устройства в самом начале процесса загрузки, пока UEFI еще работает. Парсеры изображений в UEFI всех трех основных поставщиков UEFI имеют около десятка критических уязвимостей, которые до сих пор оставались незамеченными. Заменяя легитимные изображения логотипов на идентичные, специально созданные для использования этих ошибок, LogoFAIL позволяет выполнить вредоносный код на самом ответственном этапе процесса загрузки, который известен как DXE (Driver Execution Environment). «Если на этапе DXE удается выполнить произвольный код, то для безопасности платформы все кончено, — утверждают в своём отчёте исследователи из компании Binarly, обнаружившей уязвимости. — С этого этапа мы получаем полный контроль над памятью и диском целевого устройства, включая операционную систему, которая будет запущена». После этого LogoFAIL может доставить «полезную нагрузку» второго этапа, которая сбрасывает исполняемый файл на жёсткий диск ещё до запуска основной ОС. В следующем видеоролике показан пробный вариант эксплойта, созданный исследователями. На заражённом устройстве — Lenovo ThinkCentre M70s 2-го поколения, работающем на 11-м поколении Intel Core с UEFI, выпущенным в июне, — работают стандартные средства защиты прошивки, включая Secure Boot и Intel Boot Guard. В своём письме основатель и генеральный директор Binarly Алекс Матросов (Alex Matrosov) написал: «LogoFAIL — это недавно обнаруженный набор уязвимостей высокого уровня безопасности, затрагивающих различные библиотеки парсинга изображений, используемые в системных прошивках различных производителей в процессе загрузки устройства. В большинстве случаев эти уязвимости присутствуют в эталонном коде, что оказывает влияние не на одного производителя, а на всю экосистему, включающую этот код и производителей устройств, в которых он используется. Эта атака может дать угрожающему агенту преимущество в обходе большинства решений по защите конечных точек и предоставить скрытый буткит прошивки, который будет сохраняться в капсуле прошивки с изменённым изображением логотипа». Существует несколько способов использования LogoFAIL. Удалённые атаки осуществляются путем использования непропатченной уязвимости в браузере, медиаплеере или другом приложении и использования полученного административного контроля для замены легитимного изображения логотипа, обрабатываемого в начале процесса загрузки, на идентичное, использующее дефект парсера. Другой способ — получить короткий доступ к уязвимому устройству, пока оно разблокировано, и заменить легитимный файл изображения на вредоносный. В любом случае вредоносный логотип заставляет UEFI выполнять созданный злоумышленником код во время важной фазы DXE при каждой загрузке устройства. Выполняя код на этом раннем этапе, когда происходит большая часть инициализации системы, эксплойт перехватывает весь последующий поток выполнения, что позволяет ему обойти такие средства защиты, как Secure Boot и аппаратные механизмы проверки загрузки, такие как Intel Boot Guard, AMD Hardware-Validated Boot или ARM TrustZone-based Secure Boot. В зависимости от того, как настроен UEFI, простая команда копировать/вставить, выполняемая вредоносным образом или с физическим доступом, во многих случаях является всем необходимым для помещения вредоносного образа в так называемый ESP (сокращение от EFI System Partition) — область жёсткого диска, где хранятся загрузчики, образы ядра и любые драйверы устройств, системные утилиты и другие файлы данных, необходимые до загрузки основной ОС. У такого подхода есть серьёзные преимущества. Во-первых, на жёсткий диск никогда не попадает исполняемый код — этот метод известен как «бесфайловое вредоносное ПО», которое затрудняет обнаружение антивирусами и другими типами программного обеспечения для защиты конечных точек. Ещё одно преимущество: после создания образа устройство остается заражённым даже при переустановке операционной системы или замене основного жёсткого диска. Если системная прошивка на базе UEFI настроена на корректное использование таких средств защиты, как Intel Boot Guard, и имеет немодифицируемый логотип, подбросить вредоносный образ в ESP невозможно. Однако во многих случаях можно запустить свободно распространяемый программный инструмент с сайта IBV или производителя устройства, который «перезаливает» прошивку из операционной системы. Чтобы пройти проверку безопасности, инструмент устанавливает ту же самую прошивку UEFI с криптографической подписью, которая уже используется, изменяя только изображение логотипа, которое не требует действительной цифровой подписи. Во многих случаях инструмент IBV имеет цифровую подпись, что снижает вероятность вмешательства средств защиты конечных точек. В презентации, представленной в среду, исследователи привели следующее изображение, иллюстрирующее работу атак LogoFAIL.

Источник изображения: Binarly

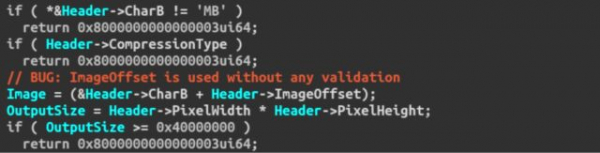

В документе, сопровождающем презентацию, исследователи отмечают следующее: «Как видно из предыдущего рисунка, атаку LogoFAIL можно разделить на три разных этапа. Сначала злоумышленник готовит образ вредоносного логотипа, сохраняет его в ESP или в неподписанном разделе обновления прошивки и перезагружает устройство. В процессе загрузки уязвимая прошивка загружает вредоносный логотип из ESP и разбирает его с помощью уязвимого парсера изображений, что позволяет злоумышленнику перехватить поток выполнения, используя уязвимость в самом парсере. Используя эту угрозу, злоумышленник может добиться выполнения произвольного кода на этапе DXE, что означает полный крах безопасности платформы.

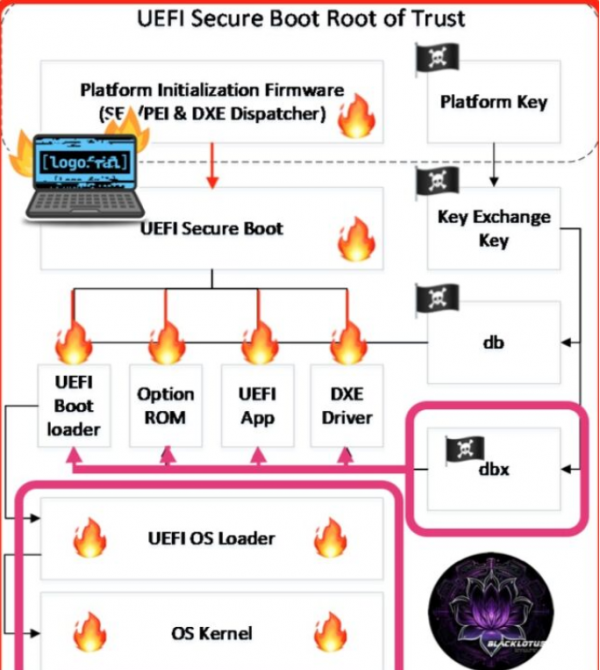

Источник изображения: Binarly Вкратце, каково же влияние наших находок и что делает LogoFAIL таким опасным? Как мы видим на предыдущем рисунке: LogoFAIL не требует физического доступа к устройству. Поскольку он может быть выполнен полностью из операционной системы, он полностью разрушает любые границы безопасности между ОС и прошивкой. Современные средства защиты «под ОС», такие как Secure Boot, также совершенно неэффективны для борьбы с этой угрозой. Атаки, начинающиеся на уровне прошивки, позволяют установить буткит и подорвать любой механизм безопасности на уровне ОС, оставаясь при этом совершенно необнаружимыми для решений по обнаружению систем безопасности. Поскольку LogoFAIL нацелен на код, специфичный для UEFI, эта новая угроза не ограничивается одной архитектурой, а является еще одним примером межкремниевой эксплуатации, которая затрагивает как x86, так и ARM-устройства». Исследователи обнаружили уязвимости, прогнав парсеры образов UEFI через инструмент, известный как фаззер. Фаззеры предназначены для выявления ошибок в программировании путем многократного выполнения небольших фрагментов кода с небольшими изменениями входных данных. Каждый раз, когда происходит сбой, фаззер отмечает адрес памяти, где он произошел, и входные данные, которые его вызвали. Дальнейший анализ с использованием других инструментов и процессов позволил исследователям выделить ошибки, позволяющие выполнить произвольный код или другие типы уязвимостей. «Когда кампания завершилась, мы были ошеломлены количеством найденных сбоев — настолько, что сортировать их вручную было довольно сложно», — пишут исследователи. В общей сложности они выявили 24 уникальные первопричины, 13 из которых, по их мнению, можно использовать. Полученные результаты поднимают сложный вопрос: если фаззеры выявили так много уязвимостей, которые можно использовать, почему разработчики UEFI (часто называемые IBV или независимыми поставщиками BIOS) и OEM-производители, продающие устройства, не воспользовались этими инструментами и не исправили основные ошибки? Исследователи Binarly продолжили: «Этот процесс сортировки дал нам хорошее понимание первопричин, лежащих в основе этих ошибок. Хотя они охватывают широкий спектр проблем безопасности программного обеспечения, основной темой является отсутствие проверки данных, предоставляемых злоумышленниками. Например, на первом скриншоте показана ошибка в BMP-парсере AMI: указатель «Image» инициализируется путем добавления к начальному адресу изображения (&Header->CharB) поля заголовка «ImageOffset».

Источник изображения: Binarly Поскольку это смещение может быть задано злоумышленником произвольно, переменная «Image» может указывать практически на любое место в памяти. Второй скриншот взят из парсера PNG в AMI, и он содержит не одну ошибку, а две. Первая ошибка - это отсутствие проверки на возвращаемое значение функции «EfiLibAllocateZeroPool», которая в случае неудачи возвращает NULL. Вторая ошибка - это целочисленное переполнение 32-битного целого числа, представляющего размер выделения. Когда злоумышленник устанавливает переменную «PngWidth» в большое значение, умножение на два приводит к тому, что результат переполняется и становится маленьким значением (например: 0x80000200 * 2 = 0x400).

Источник изображения: Binarly Таким образом, злоумышленник может принудительно выделить буфер, который слишком мал для хранения декодированных PNG-данных, и таким образом переполнить буфер, когда он будет использоваться. Результаты нашей фаззинговой кампании однозначно говорят о том, что ни один из этих парсеров изображений никогда не тестировался IBV или OEM-производителями. Мы можем с уверенностью утверждать это, потому что фаззер смог найти несколько сбоев после нескольких секунд работы, и мы обнаружили сбои почти в каждом парсере, который мы тестировали». Поскольку уязвимости парсера изображений, используемые LogoFAIL, находятся в UEFI, компьютеры Mac, смартфоны и другие устройства, использующие альтернативные механизмы загрузки, не пострадали. Интересно, что даже когда Apple использовала UEFI для загрузки предыдущего поколения компьютеров Mac с процессорами Intel, они все равно не были уязвимы к LogoFAIL. Причина: Apple жёстко закодировала файлы образов в UEFI, что сделало невозможным подмену легитимного образа на вредоносный аналог. Будучи разработчиком как аппаратного, так и программного обеспечения для компьютеров Mac, Apple имела такую возможность. Разнообразие экосистем, вращающихся вокруг платформ Windows и Linux, требует большей гибкости. Многие устройства, продаваемые Dell, не поддаются прямой эксплуатации, поскольку файлы образов защищены Intel Boot Guard, что делает невозможным их замену даже при физической атаке. В качестве дополнительной меры многие устройства Dell не позволяют настраивать логотип. Несмотря на то, что эти меры эффективно закрывают поверхность атаки LogoFAIL, Binarly рекомендует исправлять уязвимости, связанные с разбором изображений высокой степени опасности, «поскольку они представляют собой опасность, которая может случайно превратиться в проблему безопасности». LogoFAIL основывается на большом массиве исследований, проведённых более чем за десять лет. Впервые перехват последовательности загрузки путём использования ошибок разбора изображений в UEFI был продемонстрирован в 2009 году в презентации Black Hat исследователями Рафалом Войтчуком (Rafal Wojtczuk) и Александром Терешкиным (Alexander Tereshkin). С тех пор постоянно появляются новые открытия, как в последующих исследованиях, так и, в некоторых случаях, в атаках, обнаруженных в реальном мире. Первый известный случай реальной атаки с использованием возможностей UEFI произошел в 2018 году с обнаружением вредоносного ПО, получившего название LoJax. LoJax, представляющий собой переработанную версию легального противоугонного программного обеспечения, известного как LoJack, был создан хакерской группой, известной под такими названиями, как Sednit, Fancy Bear и APT 28. Вредоносная программа была установлена удалённо с помощью инструментов, способных считывать и перезаписывать части флэш-памяти прошивки UEFI. В 2020 году исследователи обнаружили второй известный случай атаки реального вредоносного ПО на UEFI. При каждой перезагрузке заражённого устройства UEFI проверял наличие вредоносного файла в папке запуска Windows и, если его не было, устанавливал его. Исследователи из компании Kaspersky, обнаружившей вредоносную программу и назвавшей её «MosaicRegressor», до сих пор не знают, как произошло заражение UEFI. Один из вариантов — ПК получили поддельное обновление UEFI. Другой вариант — получение короткого физического доступа к устройству и использование специально разработанного USB-накопителя для заражения UEFI. С тех пор стало известно о нескольких новых буткитах UEFI. Их отслеживают под такими названиями, как ESpecter, FinSpy и MoonBounce. В ответ на эти угрозы производители устройств начали внедрять меры по защите процесса загрузки UEFI. Ключевым средством защиты является Secure Boot — общепромышленный стандарт, использующий криптографические подписи, чтобы гарантировать, что каждая часть программного обеспечения, используемого при загрузке, доверена производителем компьютера. Secure Boot призван создать цепочку доверия, которая не позволит злоумышленникам заменить предназначенную для загрузки вредоносную микропрограмму. Если хоть одно звено в цепочке запуска не распознано, Secure Boot не позволит устройству запуститься. В начале этого года исследователи из компании ESET обнаружили первый известный случай вредоносного ПО UEFI, которое обходит Secure Boot. Способность буткита UEFI, получившего название Black Lotus, обойти защиту, существующую уже 12 лет, была впечатляющей, но у него было одно ключевое ограничение — его можно было уничтожить, выполнив простую переустановку основной операционной системы. LogoFAIL не имеет такого ограничения. Пока вредоносный образ исполняется в UEFI, машина, на которой установлена прошивка, будет оставаться зараженной. На следующем изображении, приведенном ранее в этой статье, показаны различия между LogoFAIL и Black Lotus. Нет никаких признаков того, что уязвимости LogoFAIL активно использовались в реальной практике злоумышленниками, и об этом вряд ли можно узнать, поскольку заражение очень сложно обнаружить с помощью традиционных инструментов и методов. Однако один из признаков компрометации можно получить, изучив файл изображения, который разбирается при загрузке. Если криптографический хэш этого файла отличается от хэша файла, который производители устройств обычно предоставляют бесплатно, устройство можно дополнительно проанализировать на предмет наличия признаков эксплуатации. Уязвимости LogoFAIL отслеживаются под следующими обозначениями: CVE-2023-5058, CVE-2023-39538, CVE-2023-39539 и CVE-2023-40238. В настоящее время этот список неполный. Консультации доступны примерно от дюжины сторон. Неполный список компаний, выпустивших рекомендации, включает AMI, Insyde, Phoenix и Lenovo. Полный список на момент публикации был недоступен. Те, кто хочет узнать, уязвимо ли конкретное устройство, должны обратиться к его производителю. Лучший способ предотвратить атаки LogoFAIL — установить обновления безопасности UEFI, которые будут выпущены в рамках скоординированного процесса раскрытия информации в среду. Эти исправления будут распространяться производителем устройства или материнской платы, установленной в устройстве. Также, по возможности, рекомендуется настраивать UEFI на использование нескольких уровней защиты. Помимо Secure Boot, это включает в себя Intel Boot Guard и, если доступно, Intel BIOS Guard. Аналогичные дополнительные средства защиты доступны для устройств с процессорами AMD или ARM. Gigabyte экстренно выпустила новые версии BIOS для материнских плат, чтобы закрыть опасный бэкдор

01.06.2023 [22:57],

Николай Хижняк

Компания Gigabyte быстро отреагировала на отчёт исследовательской компании Eclysium, которая обнаружила серьёзную уязвимость в прошивке Gigabyte UEFI материнских плат. Производитель выпустил бета-версию нового программного обеспечения для своих плат, которое снижает потенциальную угрозу безопасности.

Источник изображения: Gigabyte Список затронутых плат Gigabyte оказался весьма внушительным и охватывает более 250 моделей на чипсетах Intel 400-й, 500-й, 600-й и 700-й серий, а также AMD 400-й, 500-й и 600-й серии. Для части материнских плат уже можно скачать новую прошивку с официального веб-сайта Gigabyte. К сожалению, Gigabyte не предоставила детальной информации о новой прошивке. Однако по словам производителя, в новой версии UEFI используются повышенные меры безопасности во время загрузки ПК. Компания отмечает, что новые защитные механизмы направлены на определение и предотвращение выполнения вредоносных действий в процессе загрузки ПК. Компания также внесла значительные изменения со стороны удалённых серверов, с которых происходит загрузка прошивок. В частности, был усовершенствован процесс проверки подписи для файлов с удалённых серверов. Новый механизм безопасности проводит более тщательную проверку целостности файлов, чтобы потенциальные киберпреступники не могли перехватить процесс загрузки и вставить в него свой собственный код BIOS для материнской платы ПК. Кроме того, Gigabyte включила в BIOS стандартную криптографическую проверку сертификатов для удалённых серверов. Она отвечает за различные права доступа. В BIOS эта функция была ранее стандартно отключена. Почему — неизвестно. Первыми обновлённые прошивки получат владельцы материнских плат Intel 600-й и 700-й серии, а также AMD 400-й и 600-й серии. Чуть позже компания выпустит обновления ПО для плат на чипсетах Intel 500-й и 400-й серий, а также AMD 600-й серии. Они также будут доступны на официальном сайте Gigabyte на страницах соответствующих продуктов. У новых плат Gigabyte обнаружился бэкдор — через него злоумышленник может подменить BIOS

31.05.2023 [19:57],

Сергей Сурабекянц

Исследовательская компания Eclysium обнаружила серьёзную уязвимость в прошивке Gigabyte UEFI, установленной на сотнях моделей материнских плат. Бэкдор позволяет установить обновления BIOS с незащищённых веб-серверов. Этот код Gigabyte использовала для установки обновлений BIOS либо через Интернет, либо из подключённого хранилища в локальной сети. Но инструмент не имеет защиты и осведомлённый злоумышленник может загрузить свой собственный код BIOS в материнскую плату ПК.

Источник изображения: pexels.com Проблема была обнаружена в исполняемом файле утилиты Gigabyte App Center, который может устанавливать новую прошивку UEFI BIOS, загружая её с незащищённого сервера Gigabyte и устанавливая программное обеспечение без какой-либо проверки цифровой подписи. Эта уязвимость системы безопасности может привести к тому, что злоумышленники будут использовать OEM-бэкдор для загрузки вредоносного кода, такого как руткиты, либо сразу на компьютер пользователя, либо через компрометацию собственного сервера Gigabyte. Также возможны атаки типа «человек посередине», перехватывающие процесс загрузки. Eclysium опубликовала три URL-адреса Gigabyte, которые рекомендуется заблокировать пользователям для предотвращения обновлений через Интернет. Затронуты сотни моделей розничных и корпоративных материнских плат, в том числе некоторые из новейших системных плат для сборщиков систем высокого класса. В списке плат с бэкдором фигурирует 271 модель, включая продукты на базе чипсетов A520, A620, B360, B450, B460, B550, B650, B660, Z590, Z690, а полный список можно посмотреть здесь (ссылка в формате PDF). Eclysium сообщает, что проинформировала Gigabyte об уязвимости и что компания планирует решить проблему, предположительно, с помощью обновления прошивки, что не может не вызвать нервную усмешку. С подробной технической информацией об обнаружении уязвимости можно ознакомиться в блоге компании Eclysium. AMD откажется от библиотек AGESA к 2026 году — их заменят открытые библиотеки openSIL

05.05.2023 [23:49],

Николай Хижняк

Компания AMD в 2026 году откажется от использования библиотек инициализации и начальной загрузки AGESA (AMD Generic Encapsulated Software Architecture) в пользу открытых библиотек openSIL (Open-Source Silicon Initialization Library) для упрощения создания прошивок UEFI для серверных и потребительских платформ.  Пользователям процессоров AMD наверняка знаком акроним AGESA, поскольку компания выпускает обновления этого ПО раз в несколько месяцев. AGESA представляет собой набор библиотек, предназначенных для инициализации процессоров AMD и начальной загрузки. Каждый раз, когда на рынке появляются новые процессоры AMD или новые форматы оперативной памяти, например, как недавние модули DDR5 объёмом 24 и 48 Гбайт, производитель выпускает новые версии AGESA, в которые добавляется поддержка новых продуктов. На основе этих библиотек производители материнских плат сами разрабатывают свои версии BIOS. Новое программное обеспечение нередко становится целью киберпреступников. Проблема в том, что пользователи платформы имеют ограниченный доступ для проверки безопасности программного обеспечения, работающего на их системе. По этой причине AMD в апреле этого года представила проект openSIL — набор открытых библиотек, содержащих компоненты для упрощения создания прошивок. Идея проекта состоит в выносе кода для инициализации оборудования в отдельные, независимо тестируемые и сопровождаемые библиотеки openSIL, которые написаны на распространённом языке Си и могут статически связываться с основными прошивками без задействования специфичных протоколов. Важно отметить, что openSIL не является заменой UEFI. Предоставляемый набор библиотек позволяет быстро и просто добавить поддержку необходимого оборудования в типовые UEFI-прошивки, а также альтернативные прошивки, созданные на базе платформ CoreBoot, oreboot, FortiBIOS и Project µ. Проект избавляет разработчиков от необходимости раздельного сопровождения прошивок для конкретного оборудования и изначально развивается как открытый и прозрачно развиваемый инструментарий, что также позволит повысить безопасность прошивок, упростить тестирование, обеспечить независимую верификацию, унифицировать отслеживание ошибок и уязвимостей. Проще говоря, AMD предоставит полный контроль над системами, что особенно важно гиперскейлерам. О своих планах отказаться от AGESA в пользу openSIL к 2026 году AMD рассказала на мероприятии 2023 OCP Regional Summit. «Поскольку OCP в основном ориентирован на серверный сегмент, я не показываю вам дорожную карту для клиентских платформ. Я ранее уже говорил, что если вы что-то делаете, то это необходимо масштабировать на серверный и на потребительский сегменты. В этом случае так же. Мы планируем охватить все потребительские и серверные платформы к 2026 году», — заявил заслуженный исследователь и главный архитектор программного обеспечения AMD Радж Капур (Raj Kapoor), выступая на мероприятии 2023 OCP Regional Summit. В настоящий момент openSIL находится на стадии проверки концепции и поддерживается только серверными процессорами EPYC 4-го поколения (Genoa) и соответствующими платформами, которые с ними работают. Поддержка 5-го поколения процессоров EPYC тоже будет находится в стадии проверки концепции. Дебют openSIL должен состояться в 2026 году с выходом 6-го поколения процессоров EPYC. «Потребительские платформы это тоже ожидает <...> К 2026 году [это коснётся] всех [наших] продуктов. Время AGESA закончится. Их заменят openSIL», — сказал Капур, отвечая на вопрос аудитории. В AMD понимают, что над openSIL ещё придётся поработать, но в то же время новая технология уже близка к тому, чтобы сравняться по функциональности с AGESA. Если взять за основу последнюю дорожную карту компании, то к 2024 году ожидается выпуск процессоров с архитектурой Zen 5. К релизу openSIL будет готова только к 2026 году. Таким образом, переход на использование новых библиотек ожидается с выходом процессоров на Zen 6 или Zen 7. Подтвердилось: доступный за $5000 буткит BlackLotus обходит Secure Boot и может внедряться в UEFI

02.03.2023 [12:50],

Владимир Мироненко

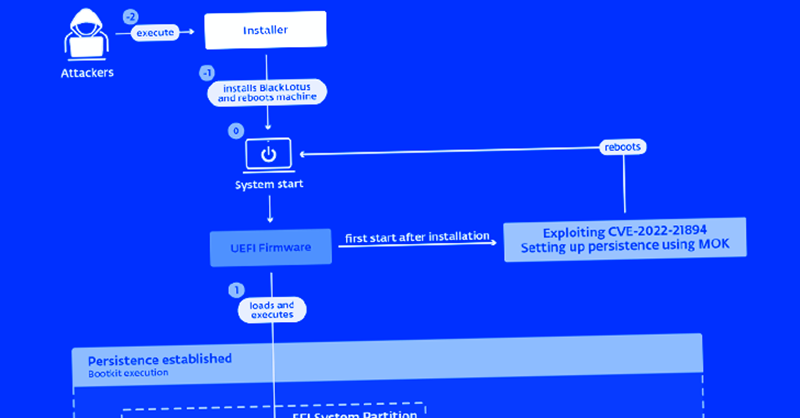

Буткит Unified Extensible Firmware Interface (UEFI) BlackLotus стал первым широко известным вредоносным ПО, способным обходить защиту Secure Boot, сообщил ресурс The Hacker News со ссылкой на отчёт словацкой компании по кибербезопасности ESET. «Этот буткит может работать даже на полностью обновлённых системах Windows 11 с включённым (механизмом защиты) UEFI Secure Boot», — отметила ESET.

Источник изображения: The Hacker News Первые подробности о BlackLotus сообщил в октябре 2022 года исследователь «Лаборатории Касперского» Сергей Ложкин, охарактеризовавший буткит как сложное криминальное ПО. BlackLotus использует для обхода защиты UEFI Secure Boot уязвимость в системе безопасности CVE-2022-21894 (Baton Drop). По словам ESET, этот баг позволяет выполнять произвольный код на ранних этапах загрузки, что даёт возможность развёртывания в системе с включённым механизмом UEFI Secure Boot без физического доступа к нему. BlackLotus предлагается в даркнете по цене $5000 плюс $200 за каждую последующую версию. Этот мощный и стойкий инструментарий размером 80 килобайт написан на ассемблере и C. BlackLotus также может определять геозону, чтобы избежать заражения компьютеров в странах СНГ. Для устранения уязвимости Microsoft выпустила патч Microsoft January 2022 Patch Tuesday в январе 2022 года. Исследователь ESET Мартин Смолар (Martin Smolár). предупредил, что угроза применения BlackLotus по-прежнему сохраняется, поскольку подписанные двоичные файлы зловреда всё ещё не были добавлены в список отзыва UEFI (UEFI Revocation List). Помимо способности отключения механизмов безопасности, таких как BitLocker, защита Hypervisor-protected Code Integrity (HVCI) и Windows Defender, буткит спроектирован так, чтобы удалять драйвер ядра и загрузчик HTTP, который взаимодействует с инфраструктурой управления и контроля (C2), для запуска дополнительных вредоносных программ в пользовательском режиме или режиме ядра. Обнаружена новая версия UEFI-руткита CosmicStrand — под угрозой старые материнские платы Gigabyte и ASUS

27.07.2022 [10:47],

Павел Котов

Специалисты «Лаборатории Касперского» изучили новую версию руткита CosmicStrand, которая обнаружилась в UEFI материнских плат от Gigabyte и ASUS на чипсете H81. Вредонос был выявлен на компьютерах пользователей в Китае, Вьетнаме, Иране и России.

Источник изображения: methodshop / pixabay.com Платформа UEFI содержится в чипе на материнской плате, и никакие операции с подключаемыми накопителями на неё не влияют, напомнили в «Лаборатории Касперского». Это значит, что содержащееся в UEFI вредоносное ПО не так просто обнаружить антивирусом, а избавиться от него не помогает даже переустановка операционной системы. По той же причине заразить данную область тоже непросто — обычно к этому методу прибегают для атаки на системы, принадлежащие высокопоставленным лицам, а не широкому кругу рядовых пользователей. Первые версии руткита CosmicStrand были обнаружены в 2016 году — тогда специалисты китайской компании Qihoo 360 предположили, что одна из жертв приобрела модифицированную материнскую плату у реселлера. Точных сведений о происхождении обновлённой версии вредоноса нет и сейчас. Тем не менее, расследование показало, что сегодня CosmicStrand поражает материнские платы производства Gigabyte и ASUS на устаревшем ныне чипсете H81 — он дебютировал ещё в 2013 году. Массовый характер заражения машин позволяет предположить, что оно производилось удалённо с использованием некой общей уязвимости. Анализ вредоносного кода указывает на его китайское происхождение: были выявлены паттерны, присутствовавшие в обнаруженном ранее ботнете MyKings, который разворачивался на майнинговом оборудовании. Механизмы работы CosmicStrand тоже понятны не до конца, поскольку исследователям не удалось перехватить файл полезной нагрузки от командного сервера. Но на одной из машин был выявлен вредонос, предположительно связанный с руткитом — он создал в операционной системе пользователя с именем «aaaabbbb» и присвоил ему привилегии локального администратора. В UEFI на ноутбуках Lenovo обнаружены критические уязвимости, затронувшие более 100 моделей

20.04.2022 [12:57],

Павел Котов

Lenovo выпустила обновления безопасности для более чем 100 моделей ноутбуков, в которых устраняются критические уязвимости UEFI. Эксплуатируя их, злоумышленники имеют возможность модифицировать прошивки, добавляя вредоносный код, который очень сложно обнаружить и удалить.

Источник изображения: lenovo.com На ноутбуках Lenovo выявлены три уязвимости, ставящие под угрозу безопасность более миллиона устройств. Уязвимости выявлены на уровне UEFI (Unified Extensible Firmware Interface) — программного компонента, связывающего прошивку с операционной системой. Он запускается сразу после включения практически любого современного компьютера и является первым звеном в безопасности. UEFI записан на флеш-память материнской платы, а значит, внедрённый туда вредоносный код очень трудно обнаружить и удалить. Две уязвимости под номерами CVE-2021-3971 и CVE-2021-3972 были обнаружены специалистами ESET в драйверах прошивки UEFI, используемых только на этапе производства компьютеров. Инженеры Lenovo включили их в релиз BIOS без надлежащей активации. Используя уязвимости этих драйверов, потенциальные злоумышленники имеют возможность модифицировать прошивку и добавлять в неё вредоносный код. Впоследствии эксперты ESET обнаружили и третью уязвимость, которой был присвоен номер CVE-2021-3970. Эксплуатация всех трёх уязвимостей требует локального доступа к машине жертвы с неограниченными привилегиями, поэтому на практике представляет собой трудоёмкую задачу. Однако уровень их угрозы является критическим, поскольку заражение открывает злоумышленнику возможности, недоступные большинству типичных вредоносов. Список подверженных уязвимостям моделей доступен на сайте производителя. |