|

Опрос

|

реклама

Быстрый переход

Samsung призналась, что хакеры целый год имели доступ к личным данным её клиентов в Великобритании

16.11.2023 [18:45],

Павел Котов

Компания Samsung признала, что неизвестным злоумышленникам удалось получить несанкционированный доступ к личным данным её клиентов в Великобритании. Более того, доступ у злоумышленников оставался в течение года.

Источник изображения: Robinraj Premchand / pixabay.com Представляющая Samsung через сторонне агентство Челси Симпсон (Chelsea Simpson) заявила ресурсу TechCrunch, что компания «недавно была предупреждена об инциденте с безопасностью <..> в результате которого был получен незаконный доступ к определённой контактной информации некоторых клиентов интернет-магазина Samsung в Великобритании». Samsung отказалась раскрыть дополнительные подробности инцидента, в том числе сообщить, какое число клиентов пострадало, и каким образом хакерам удалось получить доступ к её внутренним системам. В письме, разосланном пострадавшим клиентам, компания признала, что злоумышленники воспользовались уязвимостью в стороннем бизнес-приложении и получили доступ к личной информации клиентов, совершивших покупки в британском разделе интернет-магазина Samsung в период с 1 июля 2019 по 30 июня 2020 года. Корейскому производителю удалось обнаружить взлом системы лишь более трёх лет спустя — 13 ноября 2023 года. Хакеры могли получить доступ к именам клиентов, их номерам телефонов, почтовым адресам и адресам электронной почты. Финансовые данные, включая данные банковских карт и клиентские пароли, злоумышленникам похитить не удалось, подчеркнул представитель Samsung и добавил, что компания уведомила о проблеме Управление комиссара по информации Великобритании (ICO) — регулятор «проведёт расследование» по данному факту. За последние два года это уже третий взлом систем Samsung киберпреступниками. В марте 2022 года хакеры группировки Lapsus$ похитили около 200 Гбайт данных, в том числе исходные коды различных технологических решений, таких как алгоритм биометрической разблокировки. В сентябре того же года хакеры получили доступ к данным, принадлежащим некоторым подразделениям Samsung в США — тогда компания также отказалась назвать число пострадавших клиентов. Хакеры заразили игры десятков разработчиков в Steam вредоносным ПО

13.10.2023 [00:41],

Николай Хижняк

Компания Valve сообщила, что некоторое время назад злоумышленники взломали учётные записи нескольких десятков разработчиков на платформе Steam и добавили в их игры вредоносное ПО. Отмечается, что атака затронула менее 100 пользователей Steam. Valve оперативно предупредила их об опасности по электронной почте.

Источник изображения: Valve На этой неделе Valve также объявила, что усилит меры безопасности Steam, чтобы подобные инциденты больше не повторялись. С 24 октября компания начнёт требовать от разработчиков использовать двухфакторную аутентификацию с привязкой номера телефона к аккаунту Steamworks для публикации сборки в стандартной ветке приложения. «Теперь, если вы попытаетесь обновить сборку выпущенного приложения в ветке default, Steam отправит вам СМС с кодом подтверждения. Его также нужно будет ввести, чтобы сделать стандартной другую ветку. Обратите внимание, что код не потребуется, если приложение ещё не выпущено или если вы обновляете ветку бета-версии», — говорится на сайте Steam. Приглашать пользователей в группу могут только аккаунты, администрирующие партнёрскую группу разработчика в Steamworks. А для приглашения нового пользователя необходимо, чтобы он подтвердил свой адрес электронной почты. С обновлением системы безопасности перед отправкой приглашения новому пользователю администратор также должен будет ввести код из СМС. В Valve отметили, что никаких исключений в отношении нового правила не будет. Это означает, что разработчикам, у которых нет телефона, потребуется обзавестись им или найти другой способ получения СМС. Как пишет портал PCMag, двухфакторная аутентификация с СМС не является панацеей и в свою очередь тоже может быть уязвима для атак с подменой SIM-карты, а также других форм фишинга, с помощью которых злоумышленники способны украсть коды доступа. По этой причине ряд разработчиков в комментариях к записи об обновлении системы безопасности высказались против введения двухфакторной аутентификации на основе СМС, призвав Valve подумать над более безопасными вариантами решения вопроса. Хакерский мультитул Flipper Zero вышел в спецверсии с прозрачным корпусом

06.10.2023 [00:39],

Владимир Фетисов

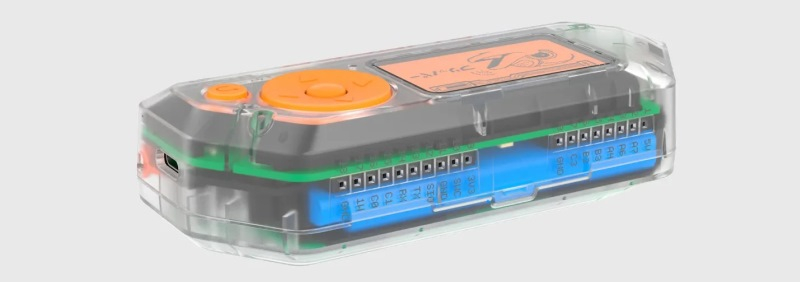

Хакерское устройство Flipper Zero, которое позиционируется разработчиками как программируемый инструмент для тестирования различных интерфейсов и цифровых устройств, теперь доступно в версии с корпусом из прозрачного пластика. Желающим его приобрести следует поторопиться, поскольку будет выпущено всего 7500 единиц этой версии продукта.

Источник изображений: Flipper Zero «Первоначальный дизайн Flipper Zero был вдохновлён устройствами в форме плавника, эстетикой киберпанка, тамагочи и ретро-гаджетами 2000-х годов, а символ устройства — кибердельфином из романа Уильяма Гибсона "Джонни Мнемоник". Новая прозрачная версия демонстрирует внутренние компоненты и сложный дизайн, а также символизирует приверженность команды открытому исходному коду», — говорится в сообщении разработчиков.  Единственным отличием новинки от стандартной версии Flipper Zero является наличие прозрачного корпуса. В остальном это всё тот же хакерский мультитул, в конструкции которого имеется встроенный радиомодуль на 433/868 МГц для взаимодействия с устройствами интернета вещей, ИК-порт для бытовой техники, анализатор радиосигналов для работы с неизвестными протоколами, интерфейс USB Type-C для эмуляции периферийных устройств, модули Bluetooth и RFID, а также иные интерфейсы. Приобрести новую версию Flipper Zero можно за $169,99, стандартная версия устройства стоит столько же. Хакеры украли личные данные тысяч сотрудников Sony через уязвимость нулевого дня

05.10.2023 [14:59],

Владимир Мироненко

Подразделение Sony Interactive Entertainment (SIE) сообщило о крупной утечке данных, произошедшей из-за взлома злоумышленниками компьютерных сетей компании с использованием уязвимости нулевого дня CVE-2023-34362 в платформе MOVEit Transfer. По этому поводу компания уведомила примерно 6800 человек, включая нынешних и бывших сотрудников и членов их семей.

Источник изображения: Pixabay В уведомлении сообщается, что взлом произошёл 28 мая, за три дня до того, как Progress Software (поставщик MOVEit) известила SIE об уязвимости, но его обнаружили в начале июня. «2 июня 2023 года мы обнаружили несанкционированные загрузки, немедленно отключили платформу и устранили уязвимость», — сообщила Sony Interactive Entertainment, отметив, что взлом был ограничен конкретной программной платформой и не затронул другие системы, и что о случившемся извещена полиция, а также начато расследование инцидента с привлечением экспертов по кибербезопасности. В уведомлении пострадавшим предлагается воспользоваться сервисами кредитного мониторинга и восстановления личности через Equifax, доступ к которым они могут получить до 29 февраля 2024 года, используя свой уникальный код. В конце прошлого месяца на хакерских форумах появились сообщения об ещё одном взломе систем Sony, в результате которого было украдено 3,14 Гбайт. Утекшие данные, хранившиеся как минимум у двух отдельных хакеров, содержали подробную информацию о платформе SonarQube, сертификатах, Creators Cloud, политиках реагирования на инциденты, эмуляторе устройств для генерации лицензий и т.д. Компания подтвердила ресурсу BleepingComputer.com факт взлома, отметив, что при содействии внешних экспертов была выявлена активность на одном сервере, расположенном в Японии, который используется для внутреннего тестирования в сфере развлечений, технологий и услуг (ET&S). Sony отключила на время расследования этот сервер. Как сообщается, нет никаких признаков того, что данные клиентов и деловых партнёров хранились на данном сервере, и что были затронуты какие-либо другие системы компании. Также не было отмечено никаких негативных последствий для Sony. Sony прокомментировала заявления о взломе «всех систем» компании в результате хакерской атаки

26.09.2023 [20:01],

Дмитрий Рудь

Представитель Sony по запросу портала IGN прокомментировал сделанные накануне заявления хакерской группировки Ransomed.vc об успешном взломе защитных систем японской компании. Напомним, Ransomed.vc утверждает, что взломала «все системы Sony» и не будет требовать за данные выкуп, потому что платформодержатель «не хочет платить». Вместо этого группировка выставила украденное на продажу. В качестве доказательства своих слов Ransomed.vc показала несколько скриншотов (в том числе дерева файлов утечки, насчитывающего менее 6 тыс. наименований), которые журналисты Cyber Security Connect сочли «не особо убедительными». В заявлении IGN представитель Sony заверил, что компания уже запустила внутреннее расследование ситуации, но какими бы то ни было подробностями на данный момент поделиться не может. Предполагается, что, если покупатель не найдётся, Ransomed.vc выложит данные в открытый доступ 28 сентября. Большинство участников группировки якобы базируются в России и Украине. Группировка хакеров из России и Украины заявила о взломе «всех систем» Sony и намерена продать украденные данные

25.09.2023 [20:34],

Дмитрий Рудь

Австралийский портал Cyber Security Connect сообщает, что хакерская группировка Ransomed.vc заявила об успешном взломе защитных систем Sony Group и теперь угрожает продать украденные данные. Как отмечают в Cyber Security Connect, Ransomed.vc начала свою деятельность меньше месяца назад, но на её счету уже числится «впечатляющее количество жертв», среди которых якобы теперь находится и Sony. «Мы успешно взломали все системы Sony. Мы не будем требовать за них выкуп, потому что Sony не хочет платить. Данные на продажу», — объявила Ransomed.vc на своих площадках в даркнете и интернете. В качестве доказательства своих слов группировка опубликовала несколько скриншотов: страница авторизации, внутренняя презентация PowerPoint, несколько файлов Java и дерево файлов утечки, насчитывающее менее 6 тыс. наименований. Cyber Security Connect обратил внимание, что многие файлы в примерах состоят преимущественно из японских символов. Тем не менее журналисты называют доказательства Ransomed.vc «на первый взгляд не особо убедительными». Цену украденных данных Ransomed.vc не назвала, но приложила свои контакты (в том числе в Telegram). «Датой публикации» значится 28 сентября — вероятно, в этот день группировка выложит утечку в открытый доступ, если покупатель не найдётся. Ransomed.vc позиционируется как оператор программы-вымогателя и поставщик таких программ. Сообщается, что большинство участников группировки базируются в России и Украине. Sony ситуацию пока не комментировала. Хакеры за неделю взломали две крупнейшие сети казино в Лас-Вегасе

14.09.2023 [19:09],

Сергей Сурабекянц

Во вторник группа киберпреступников, называющая себя ALPHV/BlackCat, нарушила работу сети казино MGM Resorts. Хакеры утверждают, что добыли чувствительную информацию и требуют выкуп, но компания пока платить отказывается. А сеть казино Caesars Entertainment якобы заплатила «десятки миллионов долларов» хакерам, угрожавшим обнародовать украденную информацию, в том числе данные клиентов. Взлом совершила группировка Scattered Spider, хотя ALPHV также настаивает на своей причастности.

Источник изображений: Pixabay Во вторник MGM Resorts начала испытывать перебои в работе игровых автоматов. По состоянию на утро среды MGM Resorts по-прежнему демонстрировала признаки взлома, что, в частности, отражалось в перебоях в работе сайта компании. Сама MGM Resorts утверждает, что её «курорты, включая рестораны, развлечения и игры, в настоящее время работают». ALPHV использовала методы социальной инженерии для кибератаки на международную сеть отелей и казино. Хакеры утверждают, что для взлома MGM Resorts им потребовался всего один 10-минутный телефонный звонок. Преступникам оказалось достаточно отыскать данные сотрудников казино на LinkedIn, а затем позвонить в службу поддержки.  Группа ALPHV имеет в сообществе кибербезопасности репутацию «выдающегося специалиста в области социальной инженерии для первоначального доступа». После взлома группа обычно использует программы-вымогатели, чтобы вынудить жертву заплатить. Хакеры в первую очередь атакуют крупные корпорации, в частности в июле ALPHV совместно с другими хакерами смогли организовать утечку данных с сайта гиганта индустрии красоты Estée Lauder. Caesars Entertainment заплатила «десятки миллионов долларов» хакерам, которые угрожали обнародовать данные компании. Атаку совершила группа под названием Scattered Spider (также известная как UNC 3944), использовавшая социальную инженерию для обхода безопасности корпоративной сети. Атака на Caesars началась ещё 27 августа с получения доступа к внешнему поставщику компании, после чего преступникам удалось проникнуть в сеть Caesars Entertainment.  Группа Scattered Spider активизировалась в мае 2022 года и занимается атаками на телекоммуникационные и бизнес-аутсорсинговые организации. Члены группы выдают себя за ИТ-персонал и используют социальную инженерию и другие инструменты, чтобы убедить должностных лиц компании предоставить удалённый доступ. Также они успешно эксплуатируют уязвимости и используют специализированные инструменты для взлома, чтобы обойти защитное программное обеспечение. Заботливые хакеры спасли от слежки пользователей 76 000 смартфонов

28.08.2023 [19:41],

Сергей Сурабекянц

Неназванные хакеры утверждают, что получили доступ к системам разработчика шпионского ПО (stalkerware) WebDetetive и удалили информацию об отслеживаемых устройствах, чтобы защитить жертв компании от слежки. Шпионский софт предоставляет беспрепятственный доступ к устройству человека, как правительству для слежки за гражданами, так и злоумышленнику для незаконного сбора данных. Теперь WebDetetive не смогут собирать данных с устройств своих жертв.

Источник изображения: Pixabay Википедия выделяет следующие основные отличительные признаки stalkerware:

По данным хакеров, WebDetetive вела слежку за более чем 76 000 устройств и их владельцами, собрав более 1,5 Гбайт данных. Виртуальные Робин Гуды удалили всю информацию, к которой им удалось получить доступ. «Потому что #f**kstalkerware», — написали хакеры в послании, полученном TechCrunch. Хотя TechCrunch независимо не подтвердил удаление данных жертв с сервера WebDetetive, кэш данных, которым поделились хакеры, позволил оценить, чего им удалось достичь. Судя по информации от некоммерческой организации DDoSecrets, регистрирующей данные, попавшие в открытый доступ, хакерам действительно удалось получить IP-адреса и характеристики устройств жертв WebDetetive. Исследование: удалённый взлом спутников оказался неожиданно простой задачей

12.08.2023 [12:20],

Павел Котов

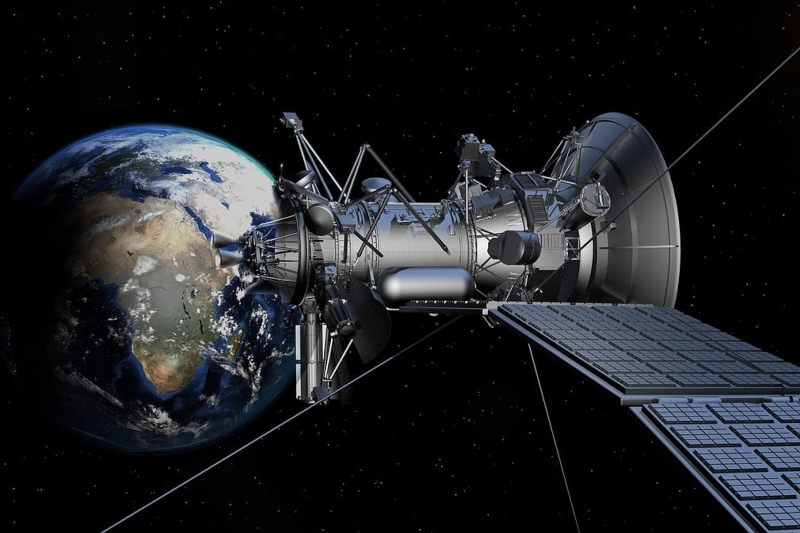

Докторант Рурского университета в Бохуме (ФРГ) Йоханнес Вилльбольд (Johannes Willbold) выступил на конференции по кибербезопасности Black Hat в Лас-Вегасе и поделился результатами изучения орбитального оборудования трёх типов. Как выяснилось, многие спутники лишены адекватных средств защиты от удалённого взлома — у них отсутствуют даже элементарные меры безопасности.

Источник изображений: PIRO / pixabay.com Спутниковым операторам пока по большей части просто везло. Есть мнение, что взлом орбитальных аппаратов — непомерно дорогая задача из-за высокой стоимости наземных терминалов. Киберпреступники не работали с этими терминалами за счёт фактора неизвестности, считая, что получить доступ к их программной платформе слишком сложно. Ни то, ни другое действительности не соответствует, показало исследование немецкого специалиста. AWS и Microsoft Azure уже предлагают доступ к наземным терминалам для связи с низкоорбитальными спутниками как услугу, то есть вопрос упирается только в деньги. Что же касается подробной информации о прошивке — коммерческая космическая отрасль сегодня процветает, и многие компоненты уже относительно легко приобрести и изучить: по подсчётам Вилльбольда, хакер может собрать собственный наземный терминал для связи со спутниками примерно за $10 тыс. Учёный выбрал предельно прямой подход. Исследователь обращался к спутниковым операторам с просьбой предоставить отдельные данные для своей работы. Некоторые из них ответили согласием, и лишь в одном случае пришлось подписать договор о неразглашении. Вилльбольд изучил три типа аппаратов: ESTCube-1, миниатюрный кубсат, запущенный Эстонией в 2013 году и оборудованный процессором Arm Cortex-M3; более крупный кубсат OPS-SAT, оператором которого выступает Европейское космическое агентство; и 120-кг спутник Flying Laptop, которым управляет Институт космических систем при Штутгартском университете. Результаты оказались удручающими. Оба кубсата «сдались без боя» — у них не оказалось протоколов аутентификации, а свои данные они передают без шифрования. У Вилльбольда была возможность перехватить основные функции управления спутниками и заблокировать их операторов — в ходе своего выступления он продемонстрировал это на симуляции. Flying Laptop всё-таки продемонстрировал базовую защиту и попытался оградить свои основные функции от стороннего вмешательства. Но при наличии технических навыков, специализированного кода и применении стандартных методов удалось обнаружить уязвимости и в нём.  Заинтригованный результатами, Вилльбольд продолжил исследование. Он связался с разработчиками спутниковых систем и получил ответы от девяти поставщиков, которые запустили в общей сложности 132 аппарата. На сбор информации ушло четыре месяца, но выяснилось, что приоритет функций кибербезопасности при разработке спутников чрезвычайно низок — только двое поставщиков проводили тестирование на взлом. Проблема, уверен исследователь, в том, что космическая наука пока остаётся областью, относительно отстранённой от всеобщего киберпространства, и у разработчиков нет значительных навыков в области цифровой безопасности. Один из неожиданных выводов оказался в том, что чем больше спутник, чем дороже были его разработка и запуск, тем более он уязвим. На крупных аппаратах устанавливается больше готовых коммерческих компонентов, и это действительно означает его уязвимость из-за большей доступности кодовой базы. А для мелких кубсатов код чаще пишется индивидуально. Последствия взлома спутников могут быть различными. В лучшем случае злоумышленник начнёт использовать аппарат для передачи вредоносной информации или воспользуется доступом к нему для захвата всей инфраструктуры и других спутников в группировке оператора. В худшем — удалённо взломанный спутник можно направить на другой аппарат, породив кучу обломков и создав угрозу для вывода из строя других систем. Наконец, исправить ситуацию с уже работающими на орбите спутниками едва ли получится. «С технической точки зрения такое было бы возможным. Но в реальности эти системы строятся с очень малым запасом. Они распланировали каждый милливатт мощности, задействованный при работе спутника, так что в существующих системах нет бюджета мощности для запуска шифрования или аутентификации», — заключил автор исследования. «Литрес» подтвердил утечку данных пользователей и пообещал ужесточить меры безопасности

05.08.2023 [20:03],

Дмитрий Федоров

Книжный онлайн-магазин «Литрес» подтвердил утечку данных пользователей, включая адреса электронной почты и зашифрованные пароли. Платёжные данные остались в безопасности. Хакерская группировка NLB заявила о доступе к базе из 97 млн строк. Сервис ужесточил меры безопасности и обратился к Роскомнадзору.

Источник изображения: geralt / Pixabay 5 августа 2023 года стало известно о серьёзной утечке данных пользователей книжного онлайн-магазина «Литрес». Согласно заявлению компании, опубликованному в Telegram-канале, злоумышленники получили доступ к адресам электронной почты. Платёжные реквизиты не пострадали, так как сервис их не хранит. Хакерская группировка NLB утверждает, что получила базу данных с 97 млн строк. Опубликована часть этой базы — около 3 %, содержащая 3 млн записей, включая идентификаторы пользователей, фамилии и имена, зашифрованные пароли и адреса электронной почты (588 877 уникальных). «Литрес» принёс извинения за произошедшую утечку и заявил, что начал ужесточать контроль за хранением пользовательских данных, усилит уровень защиты и будет следить за доступом к информации. Компания также проинформировала Роскомнадзор о случившемся. Пользователям сервиса рекомендовано сменить пароли не только на сайте «Литрес», но и на всех других площадках, где использовался похожий пароль. В случае несанкционированных действий с аккаунтом, сервис пообещал по запросу их отменить. Это не первый случай утечки данных в России в последнее время. В начале июня торговая сеть «Ашан» также подтвердила утечку данных клиентов, включая имена, фамилии, номера телефонов и адреса электронной почты. Утечка данных «Литрес» является частью тревожного тренда, свидетельствующего о росте киберпреступности. Вопрос безопасности персональных данных становится всё более актуальным, особенно в свете недавно предложенного законопроекта о введении штрафов для бизнеса до 500 млн рублей за подобные инциденты. Ситуация с «Литрес» подчёркивает необходимость более строгого регулирования и контроля за хранением и обработкой персональных данных, а также ответственного отношения к вопросам конфиденциальности и безопасности клиентов. Исследователи нашли способ нелегально включать на электромобилях Tesla платные опции и переносить профили пользователей на другие машины

03.08.2023 [08:25],

Алексей Разин

Попытки модификации бортового программного обеспечения электромобилей Tesla предпринимались энтузиастами и ранее, но если они базировались сугубо на программных методах, то результаты были недолговечными из-за способности компании откатить изменения после обновления системы. Теперь же найден способ контролировать доступ почти ко всем настройкам бортовой системы Tesla, не опасаясь блокировки со стороны автопроизводителя.

Источник изображения: Tesla Своими находками в этой сфере, как сообщает DARKReading, на конференции Black Hat USA на следующей неделе собирается поделиться группа исследователей, объединяющая представителей Берлинского технического университета и независимого эксперта Олега Дрокина. Авторы исследования обнаружили способ аппаратной модификации центрального компьютера электромобилей Tesla, построенного на процессорах AMD, который даёт долгосрочный доступ не только к управлению большинством программных функций бортовой системы, но и ключам шифрования. Последний аспект означает, что злоумышленник сможет перенести профиль пользователя с одного электромобиля на другой. В бытовом применении это означает, что у автовладельцев появится возможность приобретать «с рук» бывшие в употреблении бортовые компьютеры Tesla с целью их дальнейшего применения на своей машине. В этом случае пользователь при помощи независимых специалистов получит возможность перенести все настройки со своего электромобиля на вновь устанавливаемый компьютер с «донорского» транспортного средства. Обращение к штатным специалистам Tesla с таким вопросом обычно требует расходов в несколько тысяч долларов, а подержанный бортовой компьютер на аукционе можно купить за $200 или $400. Электроника способна страдать при авариях и наводнениях, поэтому подобные замены не так уж редки. Как поясняет источник, метод взлома бортового ПК электромобилей Tesla построен на аппаратной модификации печатной платы, на которой установлен процессор AMD со встроенным сопроцессором ASP, отвечающим за информационную безопасность. Хакеру для получения контроля над системой нужно подпаять к исходной печатной плате специальное устройство для разработчиков и применить программатор SPI, чтобы получить доступ к шифруемым сопроцессором данным и непосредственно ключам шифрования. После модификации злоумышленник получает возможность запускать любое ПО, использовать данные клиента Tesla по своему усмотрению, а также активировать платные опции без каких-либо затрат, включая по своему желанию подогрев сидений или активируя автопилот, например. Метод взлома позволяет снимать ограничения, диктуемые Tesla по географическому признаку. Например, можно активировать фирменную навигацию в тех странах, где она официально работать не должна, то же самое можно проделать и с бета-версией FSD — системой активной помощи водителю, которая выполняет за него почти все функции. Важно, что заблокировать эти изменения программным образом Tesla больше не сможет после проведённых манипуляций, поскольку права доступа при этом не изменятся даже после многократных обновлений системы. Фактически, чтобы восстановить контроль автопроизводителя над бортовой системой, нужно будет выпаять центральный процессор и заменить его на новый. Теоретически, как утверждают авторы исследования, можно создать готовый модуль для модификации бортовой системы Tesla, но навыки работы с паяльником для его подключения всё равно потребуются. При всём этом, как отмечают авторы доклада, с точки зрения информационной безопасности электромобили Tesla всё равно на голову выше большинства других транспортных средств, предлагаемых на рынке. Хакеры взломали 12 норвежских министерств через уязвимость нулевого дня в Ivanti

25.07.2023 [17:44],

Павел Котов

Неизвестные хакеры воспользовались уязвимостью нулевого дня в ПО Ivanti, предназначенном для централизованного управления корпоративными мобильными устройствами, и успешно осуществили кибератаку на ресурсы 12 норвежских правительственных учреждений. Разработчик исправил ошибку, но под угрозой могут оставаться ресурсы нескольких тысяч других организаций.

Источник изображения: Gerd Altmann / pixabay.com Норвежская Организация безопасности и обслуживания (DSS) заявила, что в результате атаки были взломаны IT-платформы, используемые 12 министерствами — их названия не уточняются, но в ведомстве добавили, что инцидент не затронул ресурсов аппарата премьер-министра, а также министерств обороны, юстиции и иностранных дел. В DSS также сообщили, что кибератаку удалось произвести из-за «неизвестной ранее уязвимости в ПО одного из поставщиков». Управление национальной безопасности Норвегии (NSM) впоследствии добавило, что речь идёт об уязвимости в Ivanti Endpoint Manager Mobile (EPMM, ранее известна как MobileIron Core). Ivanti EPMM открывает авторизованным пользователям и устройствам доступ в корпоративные и правительственные сети. Уязвимость CVE-2023-35078 позволяет обходить процедуру аутентификации и затрагивает все поддерживаемые и неподдерживаемые версии программы, развёрнутые до её обнаружения. При эксплуатации уязвимость позволяет любому желающему осуществлять удалённый доступ к личной информации пользователей мобильных устройств (имена, номера телефонов и другие данные), а также вносить изменения на взломанном сервере. В американском Агентстве по кибербезопасности и защите инфраструктуры (CISA) уточнили также, что уязвимость позволяет злоумышленникам создавать во взломанных системах учётные записи с административными привилегиями и вносить изменения в платформу. Директор Ivanti по безопасности Дэниел Спайсер (Daniel Spicer) заявил, что компания оперативно выпустила обновления ПО, закрывающие уязвимость, и вышла на связь с клиентами, чтобы помочь им установить обновление. Он также заверил, что компания «подтвердила своё обязательство поставлять и поддерживать безопасные продукты, практикуя протоколы ответственного раскрытия информации». Вместе с тем, Ivanti скрыла подробную информацию об уязвимости, рейтинг которой составил 10 из 10, за «пейволлом» — для доступа к базе знаний требуется клиентская учётная запись, уточнил ресурс TechCrunch. Истинные масштабы инцидента пока неизвестны: по данным поисковой службы Shodan, через интернет сейчас доступны более 2900 порталов Ivanti MobileIron, большинство из которых принадлежит американским клиентам. Кибервымогатели LockBit заявили о взломе TSMC и потребовали $70 млн — компания это отрицает

30.06.2023 [18:31],

Сергей Сурабекянц

Группа вымогателей LockBit утверждает, что взломала крупнейшего контрактного производителя микросхем Taiwan Semiconductor Manufacturing (TSMC). Киберпреступники требуют выкуп в размере $70 млн до 6 августа и угрожают утечкой конфиденциальных данных. TSMC заявила, что её сеть не пострадала, но один из её поставщиков ИТ-оборудования действительно был взломан. TSMC немедленно прекратила обмен данными с пострадавшим поставщиком. Компания подчеркнула, что это обычная процедура в подобной ситуации. В настоящее время правоохранительные органы ведут расследование инцидента.

Источник изображения: Pixabay «Один из наших поставщиков ИТ-оборудования столкнулся с утечкой информации о начальной наладке и настройке сервера, — говорится в заявлении TSMC. — Каждый аппаратный компонент проходит серию всесторонних проверок и корректировок, включая настройки безопасности, перед установкой в систему TSMC. По результатам проверки этот инцидент не повлиял на бизнес-операции компании и не поставил под угрозу какую-либо информацию о клиентах TSMC». Печально известная группа вымогателей обнародовала свои условия 29 июня и дала TSMC семь дней на ответ, угрожая опубликовать большое количество конфиденциальной информации, позже крайний срок был продлён до 6 августа. Группа разместила скриншот, содержащий письмо с домена tsmc.com.

Источник изображения: @vxunderground/Twitter TSMC сообщила, что жертвой атаки стал тайваньский системный интегратор Kinmax Technology, специализирующийся на сетях, хранилищах, управлении базами данных и, по иронии судьбы, безопасности. Kinmax Technology работает с различными транснациональными компаниями, включая Cisco, HPE, Microsoft, Citrix, VMware и Nvidia. Kinmax утверждает, что, хотя взлом действительно имел место, бо́льшая часть раскрытых данных связана с базовыми инструкциями, содержащими настройки по умолчанию, которые компания предоставляет всем своим клиентам. Kinmax выразила глубочайшие сожаления пострадавшим партнёрам, поскольку «утёкшие данные содержали имена клиентов, что создало потенциальные неудобства». Компания утверждает, что уже внедрила более строгие протоколы безопасности, чтобы предотвратить подобные ситуации в будущем. В умных кормушках для питомцев нашли уязвимости, через которые можно следить за людьми

21.06.2023 [18:25],

Дмитрий Федоров

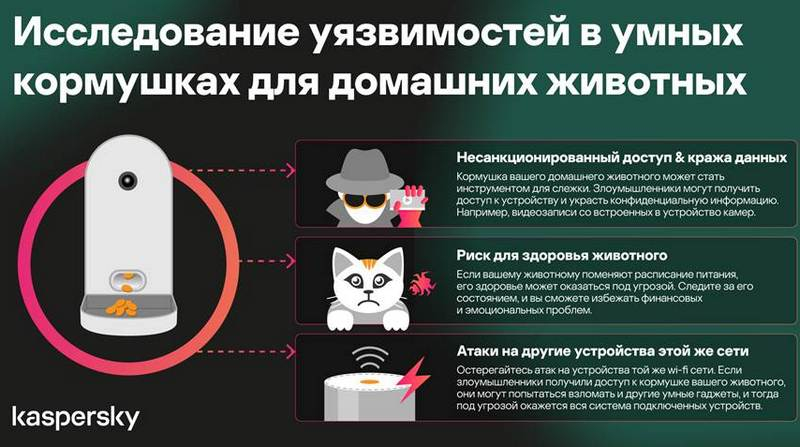

В современном мире, где всё больше устройств подключаются к интернету, даже такие повседневные предметы, как кормушки для домашних животных, становятся умными. Такие кормушки выдают заранее установленные порции корма согласно заданному графику и позволяют пользователю наблюдать за своим питомцем или общаться с ним на расстоянии. Для последней цели они часто оснащены микрофоном, динамиком и камерой, и в этом состоит опасность для пользователя.  Обычно кормушки управляются с помощью мобильного приложения. Общение между устройством и приложением осуществляется через облачный сервер. При первом использовании кормушки пользователь должен настроить беспроводную сеть, которую кормушка будет использовать через это приложение. Однако с ростом сложности этих устройств возрастает и их уязвимость перед кибератаками. Исследователи из «Лаборатории Касперского» провели анализ умных кормушек для домашних питомцев от бренда Dogness и выявили в них несколько уязвимостей. Эти уязвимости могут быть использованы злоумышленниками, чтобы втайне следить за пользователями и дистанционно манипулировать кормушками. «Лаборатория Касперского» связалась с производителем и сообщила о найденных проблемах.  Одной из ключевых уязвимостей, которую анализировали исследователи, является наличие встроенного Telnet-сервера, предоставляющего возможность удалённого доступа с полными правами администратора через стандартный порт. Пароль для этого доступа зашит в прошивке и не может быть изменён. Если хакер сможет извлечь прошивку, он сможет восстановить пароль и получить контроль над устройством. Это верно для всех устройств той или иной модели, так как они используют одинаковые пароли. При наличии удалённого доступа к домашней сети жертвы, злоумышленник сможет выполнять произвольный код, менять настройки устройства и красть чувствительные данные, включая видеозаписи. И даже напрямую подглядывать из пользователем, а также навредить питомцу, поменяв расписание питания, или взломать другие устройства в домашней сети. Умные кормушки для животных являются типичным примером устройств, которые часто игнорируются в контексте кибербезопасности. Однако, злоумышленники активно исследуют такие устройства в поисках уязвимостей для атак на внутреннюю сеть, а также несанкционированной записи аудио и видео владельцев устройств. Владимир Дащенко, эксперт по кибербезопасности Kaspersky ICS CERT, комментирует: «Люди используют всё больше умных устройств в быту и порой не задумываются о связанных с ними киберрисках. Чего не скажешь о злоумышленниках, активно изучающих возможности, которые открывает перед ними доступ к интернету вещей. В данном случае производитель допустил на стадии разработки фундаментальную ошибку, которая делает устройство привлекательной целью для атакующих. Владельцам любых умных гаджетов важно быть бдительными и не забывать соблюдать базовые правила цифровой гигиены». Уязвимости в умных кормушках для домашних животных являются примером того, как важно обеспечивать кибербезопасность умных устройств. Владельцам следует регулярно обновлять прошивку, изучать информацию об устройстве перед покупкой, и обеспечивать безопасность мобильных устройств, используемых для управления умными гаджетами. Взломать ноутбуки Lenovo оказалось можно с помощью обычной отвертки

16.06.2023 [18:12],

Павел Котов

Эксперты по вопросам кибербезопасности из новозеландской компании CyberCX подробно описали и продемонстрировали неожиданно простой способ обхода пароля BIOS на старых ноутбуках Lenovo. Замкнув два контакта на схеме EEPROM обычной отвёрткой можно войти в BIOS и отключить в настройках вход по паролю.

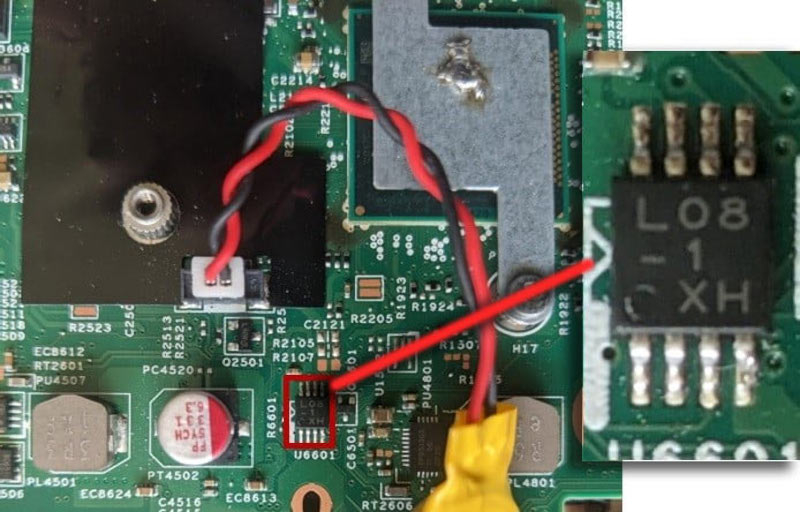

Источник изображений: blog.cybercx.co.nz Отмечается, что использованные в демонстрации ноутбуки Lenovo уже сняты с производства — это были модели ThinkPad L440 (вышла в IV квартале 2013 года) и ThinkPad X230 (III квартал 2012 года). Но уязвимости могут быть подвержены ноутбуки других моделей и брендов, если пароль BIOS хранится на отдельной микросхеме EEPROM. Эксперты CyberCX задумались о следующей проблеме: некоторые хорошие подержанные ноутбуки приходится продавать на запчасти из-за заблокированного паролем BIOS, если эти пароли были каким-то образом утрачены. Проанализировав документацию и некоторые исследовательские статьи, они поняли, что, в частности, для их ноутбуков Lenovo проблему решает следующая последовательность действий:

Найти нужный чип EEPROM иногда помогает маркировка — в случае с Lenovo ThinkPad L440 это L08-1 X, хотя и не всегда. Контакты располагаются практически вплотную друг к другу, поэтому замкнуть их действительно можно обычной отвёрткой. Далее при входе в BIOS можно менять все опции, а наиболее подходящее время для манипуляции имеет не очень жёсткие рамки, и остаётся некоторая свобода действий. Но если сделать это сразу после включения компьютера, ничего не выйдет — всё-таки необходимо немного выждать. Приём может сработать и на других моделях, в том числе других производителей, говорят авторы исследования. Но некоторые современные системы с BIOS и EEPROM, совмещённые в едином корпусе и размещённые по SMD-технологии (Surface Mount Device) взломать по этой методике сложнее — требуется «атака вне чипа» (off-chip attack). А чтобы по-настоящему защитить ноутбук, лучше применять полное шифрование диска. В CyberCX намекнули, что хотят продолжить исследование: вероятно, попробовать прочитать пароль из EEPROM или взломать отвёрткой другие машины. |