|

Опрос

|

реклама

Быстрый переход

Хакеры слили данные сотен сотрудников ФБР, Минюста и Министерства внутренней безопасности США

17.10.2025 [18:13],

Сергей Сурабекянц

Группа Scattered LAPSUS$ Hunters из хакерского сообщества Com, стоящего за крупными утечками данных в последние годы, опубликовала имена и личные данные сотен государственных служащих, включая сотрудников ФБР, Министерства юстиции США, Министерства внутренней безопасности США, Иммиграционной и таможенной полиции США. Хакеры публично обратились к мексиканским наркокартелям, требуя вознаграждения за доксинг (раскрытие персональных данных) агентов США.

Источник изображения: unsplash.com «Я хочу свои деньги, Мексика», — написал пользователь Telegram-канала Scattered LAPSUS$ Hunters, объединяющего несколько хакерских групп, связанных с киберпреступным сообществом Com. «Мексиканские картели, мы сбрасываем все документы, где мой миллион долларов?» — говорится в другом сообщении. Хакеры имеют в виду заявление Министерства внутренней безопасности США о том, что мексиканские картели начали предлагать вознаграждение за доксинг агентов. Правительство США не подтвердило и не опровергло это утверждение, несмотря на угрозы хакеров в следующий раз раскрыть данные работников налогового управления. Издание 404 Media изучило несколько таблиц с данными, опубликованных в Telegram-канале группы. Одна содержала якобы персональные данные 680 сотрудников Министерства внутренней безопасности, другая — сведения о более чем 170 адресах электронной почты ФБР и их владельцах; а третья — персональные данные более 190 сотрудников Министерства юстиции. При содействии компании District 4 Labs, специализирующейся на кибербезопасности, сотрудники 404 Media подтвердили достоверность некоторых опубликованных данных. Исследование показало, что многие части документов действительно относились к государственным служащим с тем же именем, названием агентства, адресом или номером телефона. В некоторых случаях адреса, опубликованные хакерами, по-видимому, относились к жилым, а не к офисным помещениям. Неясно, как хакеры собрали или иным образом получили эти данные, будь то объединение предыдущих разрозненных утечек данных или получение их из конкретного государственного органа. Министерство внутренней безопасности заявило, что его чиновники «сталкиваются с более чем 1000 % ростом числа нападений на них и их семьи, подвергающихся доксингу и угрозам в интернете». Остаётся неясным, как именно Министерство рассчитало этот рост и какие данные использовало. Правительство США принимает меры в отношении приложений, веб-сайтов и страниц в социальных сетях, которые, по его мнению, раскрывают персональную информацию или иным образом угрожают государственным служащим. Во многих случаях эти источники информации действовали в соответствии с первой поправкой к Конституции США и не занимались доксингом, но всё равно вынуждены были подчиниться. Так, Apple была вынуждена удалить приложение Eyes Up, которое собирало видеозаписи действий и злоупотреблений иммиграционных и таможенных служащих. Также Apple пришлось запретить ряд приложений, которые демонстрировали незаконные действия государственных чиновников, после прямого давления со стороны Министерства юстиции. Хакерская группа Scattered LAPSUS$ Hunters приобрела известность после угрозы опубликовать большой объём данных клиентов Salesforce, включая Disney/Hulu, FedEx, Toyota, UPS и других. В 2016 году другая хакерская группа под названием Crackas With Attitude опубликовала личные данные около 20 000 агентов ФБР и 9000 сотрудников Министерства внутренней безопасности. Google упростила восстановление аккаунта — теперь в этом могут помочь друзья и родственники

15.10.2025 [23:04],

Николай Хижняк

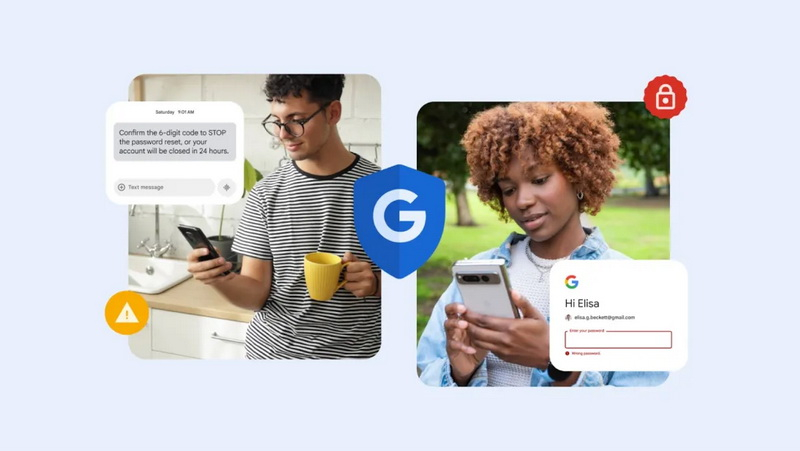

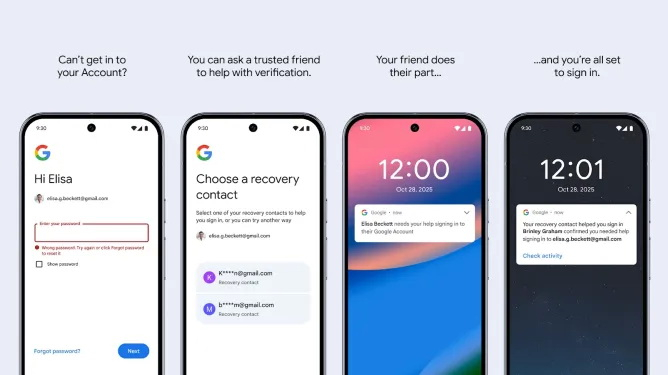

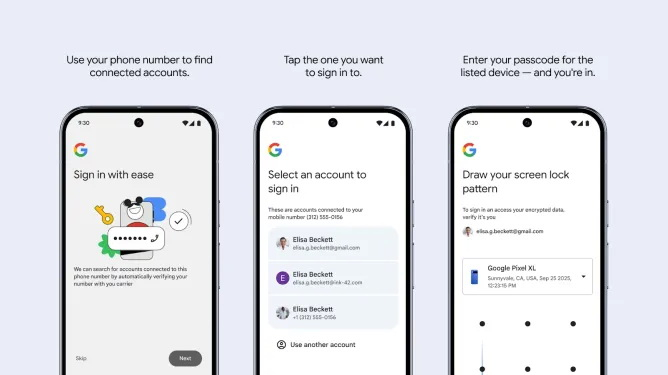

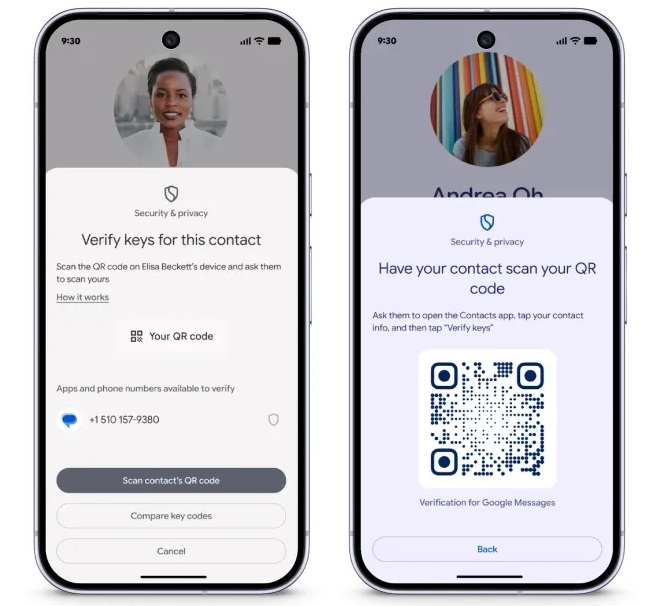

Компания Google анонсировала новые функции и инструменты для обеспечения конфиденциальности пользователей, а также для восстановления учётных записей пользователей в случае утери или взлома устройства.

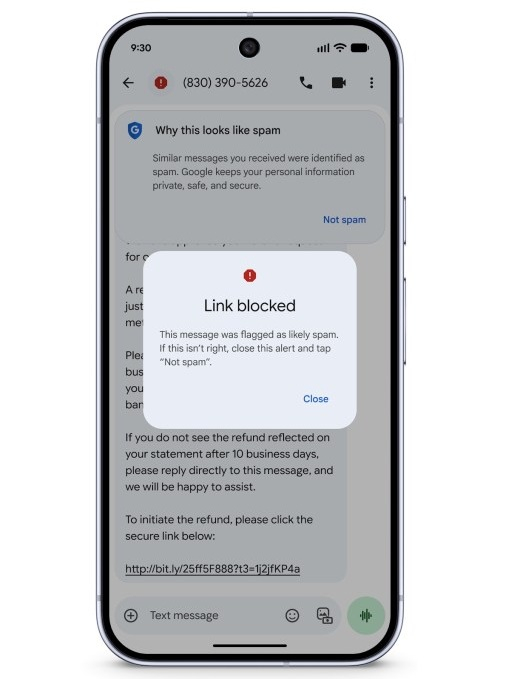

Источник изображений: Google Компания добавила в средства восстановления доступа к аккаунту функцию «Контакты для восстановления». Она позволяет добавлять доверенных друзей или членов семьи в качестве контактов для подтверждения личности и восстановления доступа к учётной записи.  Если аккаунт пользователя оказался заблокирован из-за утери устройства или потери пароля, воспользоваться этой функцией можно во вкладке «Безопасность» на странице аккаунта Google. На устройство пользователя, выбранного в качестве контакта для восстановления, придёт сообщение о запросе восстановления вашего аккаунта. Подтвердить действие нужно в течение 15 минут. В настройки «Контакты для восстановления» можно добавить до 10 человек, и каждый должен будет одобрить ваш запрос на добавление в качестве одного из них. Для подтверждения личности можно использовать код доступа или графический ключ. Эта функция будет постепенно внедряться для пользователей по всему миру.  Google также добавила новый метод восстановления доступа к учётной записи — вход по номеру мобильного телефона. Инструмент автоматически идентифицирует все учётные записи, привязанные к указанному номеру.  Для владельцев смартфонов Pixel компания запустила встроенную защиту от мошеннических и спам-сообщений. Теперь функция обнаружения спам-ссылок в Google Сообщениях станет доступна всем пользователям. При нажатии на подозрительное сообщение приложение выдаст предупреждение и запретит посещение этой страницы.  Для более технически подкованных пользователей компания добавила функцию проверки ключей в приложении Google Сообщения. Она помогает идентифицировать собеседника и гарантирует сквозное шифрование и конфиденциальность переписки. Пользователи Android 10 и более поздних версий могут отсканировать QR-код контакта для подтверждения. Discord нашла виноватого в утечке данных пользователей — подрядчик заявил, что его не взламывали

14.10.2025 [20:25],

Анжелла Марина

Компания 5CA, поставщик услуг поддержки клиентов для платформы Discord, заявила, что не была взломана, опровергая более раннее утверждение Discord о том, что утечка данных произошла по вине третьей стороны. Инцидент, в ходе которого могли быть скомпрометированы паспорта пользователей, сейчас расследуется. По предварительным данным 5CA, утечка произошла за пределами их защищённых систем.

Источник изображения: ELLA DON/Unsplash Как сообщает The Verge со ссылкой на данные Discord, инцидент затронул ограниченное число пользователей, которые обращались в службу поддержки платформы. Компания уточнила, что примерно 70 000 пользователей по всему миру могли иметь скомпрометированные фотографии государственных удостоверений личности, которые поставщик использовал для рассмотрения апелляций, связанных с возрастом. При этом в Discord подчеркнули, что «это был не взлом самой платформы Discord, а инцидент, связанный со сторонним поставщиком услуг — 5CA, который использовался для поддержки клиентской службы». В ответ на эти заявления компания 5CA опубликовала на своём сайте официальное сообщение, в котором заявила следующее: «Мы осведомлены о публикациях в СМИ, называющих 5CA причиной утечки данных одного из наших клиентов. В отличие от этих сообщений, мы можем подтвердить, что ни одна из систем 5CA не была задействована, и 5CA не обрабатывала никакие удостоверения личности, выданные государством, для этого клиента. Все наши платформы и системы остаются защищёнными, а данные клиентов продолжают охраняться в рамках строгих мер защиты и контроля безопасности». 5CA также сообщила, что проводит расследование совместно с Discord, внешними консультантами и экспертами по кибербезопасности, а в качестве меры предосторожности усилен контроль за системами доступа, шифрованием и мониторингом. Предварительные результаты расследования указывают на то, что инцидент мог быть вызван человеческой ошибкой, масштаб которой пока уточняется. 5CA находится в тесном контакте со всеми заинтересованными сторонами и обещает опубликовать результаты после их подтверждения. Журналисты направили запросы как в 5CA — с просьбой подтвердить, обрабатывала ли компания фотографии государственных удостоверений и уточнить характер возможной ошибки, так и в Discord — с вопросом, какая организация действительно хранила скомпрометированные изображения документов. В спутниковой связи не оказалось шифрования — любой может перехватывать сообщения, звонки и трафик

14.10.2025 [18:20],

Павел Котов

Учёные Калифорнийского университета в Сан-Диего и Мэрилендского университета (США) при помощи комплекта спутникового оборудования за $800 научились взламывать и перехватывать данные со спутников, в том числе военных. Это оказалось относительно несложно — такая информация зачастую не шифруется.

Источник изображения: Yasuaki Uechi / unsplash.com Исследователи развернули оборудования на крыше университетского здания в районе Ла-Хойя в Сан-Диего и начали перехватывать сигналы спутников, которые находятся на геосинхронной орбите в пределах досягаемости в Южной Калифорнии. Они направляли антенну на разные аппараты и несколько месяцев изучали их сигналы, после чего им удалось собрать обширный объём конфиденциальных данных: текстовые сообщения и записи телефонных звонков; историю веб-сёрфинга пассажиров самолётов, которые пользуются в полёте Wi-Fi; данные переписки с участием объектов критически важной инфраструктуры, включая электростанции и морские нефтегазовые платформы; а также переписку американских и мексиканских военных и сотрудников правоохранительных органов, в которой раскрывается местоположение личного состава, оборудования и объектов. Начиная работу над проектом, учёные готовились к тому, что эти данные шифруются, но оказалось, что это не так. «Они предполагали, что никто никогда не будет проверять и сканировать все эти спутники и выяснять, что на них. Вот такой у них был метод безопасности. Они просто не думали, что кто-то этим займётся», — заявил один из руководителей исследовательской группы. Когда проблема стала очевидной, учёные уведомили о ней все компании и все ведомства, чьи данные были раскрыты. Некоторые, в том числе T-Mobile и AT&T Mexico, оперативно отреагировали и включили шифрование трафика, но так поступили пока не все. Учитывая узкий географический охват, доступный одному недорогому приёмнику, собранные исследователями данные составляют лишь небольшой объём транслируемого трафика, и истинный масштаб проблемы по всему миру может быть гораздо более внушительным. В популярнейшем архиваторе 7-Zip обнаружены две уязвимости, позволяющие удалённо взламывать ПК

13.10.2025 [23:55],

Анжелла Марина

Исследователи безопасности выявили две критические уязвимости в популярной программе сжатия данных 7-Zip, которые позволяют злоумышленникам выполнять произвольный код на компьютере жертвы, если пользователь откроет или извлечёт содержимое специально сформированного ZIP-архива.

Источник изображения: Kandinsky Как стало известно Tom's Hardware, о проблеме сообщила 7 октября японская компания-разработчик ПО для кибербезопасности Trend Micro в рамках инициативы Zero Day Initiative (ZDI). Уязвимости зарегистрированы под идентификаторами CVE-2025-11001 и CVE-2025-11002 и связаны с тем, как 7-Zip обрабатывает символические ссылки внутри ZIP-файлов. Злоумышленник может создать архив, способный выйти за пределы целевой директории распаковки и записать файлы в произвольные системные пути. При комбинированном использовании эти уязвимости позволяют добиться выполнения кода с привилегиями текущего пользователя, что достаточно для компрометации среды Windows. Обе уязвимости имеют базовую оценку по шкале CVSS, равную 7,0. Согласно бюллетеню ZDI, для эксплуатации требуется минимальное взаимодействие пользователя — достаточно просто открыть или извлечь вредоносный архив. После этого уязвимость обхода каталогов через символические ссылки может перезаписать файлы или разместить полезную нагрузку в чувствительных путях, что позволяет хакеру перехватить поток выполнения. ZDI классифицирует обе ошибки как уязвимости обхода каталогов, ведущие к удалённому выполнению кода в контексте учётной записи службы. Российский разработчик 7-Zip Игорь Павлов выпустил версию 25.00 5 июля, в которой были устранены данные уязвимости. Стабильная версия 25.01 появилась в августе. Однако публичное раскрытие технических деталей произошло лишь на этой неделе, когда ZDI опубликовала соответствующие уведомления. Это означает, что пользователи, не обновлявшие программу с начала лета, оставались уязвимыми в течение нескольких месяцев, не зная об этом. Кроме того, из-за отсутствия механизма автоматического обновления многие продолжают использовать старые версии программы. Ранее в этом году уязвимость CVE-2025-0411 привлекла внимание специалистов, поскольку позволяла обходить защиту Windows Mark-of-the-Web (MOTW) путём вложения вредоносных ZIP-архивов друг в друга, эффективно удаляя метку «загружено из интернета» с файлов. Эта проблема была устранена в версии 24.09. Для обеспечения защиты рекомендуется загрузить 7-Zip версии 25.01 или новее непосредственно с официального сайта проекта. Установщик обновит существующую конфигурацию без изменения пользовательских настроек. До обновления следует избегать распаковки архивов из ненадёжных источников. Кембриджский университет запустил проект по спасению данных со старых дискет

12.10.2025 [00:31],

Анжелла Марина

Кембриджский университет (University of Cambridge) приступил к операции по спасению ценных цифровых данных, оказавшихся в «ловушке» на физически и технологически устаревающих носителях, таких как дискеты. Проект официально стартовал 9 октября под названием Future Nostalgia в университетской библиотеке, куда любой желающий мог принести свои старые дискеты для попытки восстановления информации.

Источник изображения: Cambridge University Library Как пишет Tom's Hardware, инициатива вызвана реальной срочностью, поскольку магнитное покрытие носителей со временем разрушается, а оборудование для их чтения становится все более редким. Библиотека располагает более чем 150 дискетами в различных коллекциях, включая архив Стивена Хокинга (Stephen Hawking), где хранятся ранние черновики исследований, личные файлы и программное обеспечение для уже давно не существующих компьютеров. При этом проект не полагается на стандартные USB-накопители, а использует специализированные аппаратные интерфейсы, такие как KryoFlux и Greaseweazle. Эти устройства считывают необработанный магнитный сигнал, фиксируя крошечные изменения полярности, которые кодируют данные, позволяя восстанавливать информацию даже с нестандартных или повреждённых носителей. Отмечается, что проект также активно привлекает опыт сообщества энтузиастов ретро-компьютеров, чьи методы часто являются единственным способом работы с устаревшими форматами, так как даже после успешного извлечения данных специалисты сталкиваются со второй сложной задачей — расшифровкой файловых форматов и проприетарных текстовых процессоров, которые давно не используются. Поэтому команда Future Nostalgia, помимо всего прочего, разрабатывает технологию, которая позволит повторно воспроизводить рабочий процесс, чтобы другие учреждения смогли применять её по мере того, как всё больше дискет становятся нечитаемыми. Salesforce не будет платить выкуп хакерам, укравшим из её базы данные 39 клиентов, включая Toyota и FedEx

09.10.2025 [13:03],

Владимир Фетисов

Ранее в этом году группа хакеров заявила о краже около 1 млрд записей компаний, хранящих контакты своих клиентов в облачных базах данных Salesforce. Злоумышленники запустили вымогательский веб-сайт с требованиями выкупа и угрозами опубликовать эту информацию в сети. Теперь же Salesforce заявила, что не намерена платить киберпреступникам.

Источник изображений: unsplash.com За этим инцидентом стоит сообщество киберпреступников Scattered LAPSUS$ Hunters. Название представляет собой гибрид трёх известных вымогательских группировок: Scattered Spider, LAPSUS$ и ShinyHunters. По данным принадлежащей Google ИБ-компании Mandiant, хакеры начали вредоносную кампанию в мае этого года. Они обзванивали организации, хранящие данные на платформе Salesforce, и под разными предлогами убеждали жертв установить вредоносное приложение. Mandiant отслеживает эту группировку под идентификатором UNC6040, поскольку исследователям не удалось однозначно идентифицировать принадлежность её членов к конкретным киберпреступным сообществам. В начале месяца хакеры запустили вымогательский веб-сайт, на котором разместили информацию о том, что Toyota, FedEx и 37 других крупных клиентов Salesforce стали жертвами их вредоносной кампании. В заявлении хакеров говорилось, что общее количество похищенных ими записей составило 989,45 млн. На этом же сайте они призвали Salesforce начать переговоры о сумме выкупа, угрожая раскрыть похищенную информацию. На этой неделе представитель Salesforce заявил, что компания не намерена платить выкуп. «Могу подтвердить, что Salesforce не будет вступать в контакт, вести переговоры или платить по какому-либо требованию выкуп», — приводит источник слова представителя компании. Это сообщение появилось на следующий день после того, как стало известно, что Salesforce уведомила клиентов по почте о своём намерении не вступать в контакт с хакерами. Отметим, что Salesforce отказалась платить выкуп хакерам на фоне продолжающегося роста числа атак вымогательского ПО на компании по всему миру. Причина, по которой атаки такого типа всё ещё пользуются большой популярностью среди злоумышленников, в том, что они могут приносить огромные суммы, которые жертвы атак нередко платят за восстановление данных или обещание хакеров не публиковать конфиденциальную информацию. По данным ИБ-компании Deepstrike, разные организации по всему миру в прошлом году выплатили хакерам $813 млн, а годом ранее этот показатель был равен $1,1 млрд. Discord сообщил об утечке удостоверений личности 70 000 пользователей

09.10.2025 [06:15],

Анжелла Марина

Платформа Discord сообщила, что в результате взлома стороннего провайдера технической поддержки персональные данные около семи десятков тысяч пользователей могли быть скомпрометированы, включая фотографии документов, удостоверяющих личность. Инцидент произошёл в системе Zendesk, которую компания использовала для обработки обращений, связанных с подтверждением возраста.

Источник изображения: appshunter.io/Unsplash Представитель Discord Ну Векслер (Nu Wexler) заявил изданию The Verge, что сообщения о якобы утечке 2,1 миллиона фотографий и 1,5 терабайта данных являются неточными и используются злоумышленниками в целях вымогательства. По его словам, речь идёт не о взломе самой платформы Discord, а о компрометации стороннего поставщика услуг поддержки. Из всех пострадавших аккаунтов по всему миру компания идентифицировала примерно 70 000 пользователей, чьи официальные удостоверений личности могли быть раскрыты — эти изображения использовались поставщиком для рассмотрения апелляций, связанных с возрастом. Векслер подчеркнул, что Discord не намерен выплачивать вымогаемые средства и уже прекратил сотрудничество с пострадавшим вендором. Компания заявила, что работает с правоохранительными органами, регуляторами по защите данных и внешними экспертами по кибербезопасности. Кроме того, на прошлой неделе платформа также сообщила, что в ходе инцидента могли быть скомпрометированы имена, логины пользователей, адреса электронной почты, последние четыре цифры номеров кредитных карт и IP-адреса. Все пользователи, которых коснулась проблема, получили уведомления. Discord взломали: хакеры похитили личные данные пользователей и «немного» сканов паспортов

04.10.2025 [12:28],

Владимир Фетисов

Платформа Discord объявила об утечке данных некоторых пользователей сервиса. Инцидент произошёл в результате хакерской атаки на одного из партнёров компании, который занимается предоставлением услуг модерации контента и техподдержки на платформе.

Источник изображения: Discord В сообщении Discord сказано, что один из сторонних поставщиков услуг техподдержки был скомпрометирован «неавторизованной стороной». Злоумышленники получили доступ к информации ограниченного числа пользователей, которые обращались в Discord через «Службу поддержки» и/или команды Trust & Safety. В сообщении также говорится, что злоумышленники пытались вымогать у Discord финансовый выкуп. При этом особо отмечается, что «злоумышленники не получили доступа к системам Discord». Что касается данных, к которым злоумышленники получили доступ, то речь идёт о Ф. И. О. пользователей, адресах их почтовых ящиков и последних четырёх цифрах номеров банковских карт. Вместе с этим «неавторизованная сторона» получила доступ к «небольшому количеству» изображений удостоверений личности, которые предоставлялись пользователями при подтверждении возраста в Discord. По данным компании, полные номера банковских карт и пароли пользователей не попали в руки злоумышленников. В настоящее время Discord уведомляет затронутых инцидентом пользователей по электронной почте. Если изображение удостоверения личности могло попасть в руки злоумышленников, компания сообщит об этом отдельно. В дополнение к этому Discord отозвал доступ к своим системам у поставщика услуг техподдержки, который был скомпрометирован, а также уведомил регуляторов и провёл проверку собственных систем обнаружения угроз и средств безопасности, используемых при взаимодействии со сторонними подрядчиками. В МВД РФ рассказали, где безопаснее всего хранить фото документов и пароли

03.10.2025 [08:07],

Владимир Фетисов

МВД РФ считает ненадёжным хранение фото документов и паролей в памяти телефона, поскольку это повышает риск кражи конфиденциальных данных. Оптимальным решением для этого считаются облачные хранилища с двухфакторной аутентификацией и шифрованием. Об этом пишет «Коммерсантъ» со ссылкой на собственные источники.

Источник изображения: Glenn Carstens-Peters / Unsplash В ведомстве отметили, что сканы паспорта, СНИЛС, ИНН, водительских прав или банковских карт дают злоумышленникам возможность получения доступа к аккаунтам жертвы утечки данных. Кроме того, они могут быть задействованы для создания фейковых профилей и осуществления мошеннической деятельности. В МВД также указали на опасность записи паролей и кодов доступа в заметках или мессенджерах. Такие данные в случае попадания в руки злоумышленников позволят им взять под контроль цифровую жизнь жертвы, включая её банковские счета. Для хранения такой информации специалисты рекомендуют задействовать менеджеры паролей или же перенести их в офлайн, например, в записную книжку. Ещё в МВД напомнили о необходимости регулярной очистки истории сообщений из банковских приложений, поскольку уведомления о переводах и остатках средств на счетах раскрывают финансовые привычки и уровень дохода. Такая информация может облегчить работу мошенников. Личные переписки также нередко содержат номера карт, PIN-коды и ответы на секретные вопросы, т.е. данные, которые часто становятся целью злоумышленников. Российские операторы связи начали продавать «чистые» номера — их нет в спам-рассылках

03.10.2025 [07:27],

Владимир Фетисов

Операторы связи приступили к реализации так называемых «чистых» номеров, которых нет в спам-рассылках. По мнению отраслевых экспертов, такие номера будут защищены от мошенников. По данным источника, в «Мегафоне» такая услуга стоит 600 рублей. Оператор реализует номера, которые прежде никем не использовались. Аналогичная услуга есть у МТС и её стоимость в четыре раза дешевле. Перед продажей номера осуществляется проверка на предмет нахождения его в базах утечек данных.

Источник изображения: Luis Villasmil / Unsplash Телеком-аналитик Алексей Бойко считает, что такая мера будет востребована и эффективна. «Сейчас очень много чёрных списков, которые ведут различные приложения, платформы и организации. Номер, который получил чёрную метку, может терять в правах и в возможностях. Грубо говоря, я пользуюсь приложением, которое мне подсказывает рейтинг номера, с которого поступает вызов, и если он низкий, то я просто не беру трубку. Естественно, будут желающие приобретать номер, у которого этот рейтинг изначально высок», — добавил эксперт. Что касается появления «чистых» номеров у операторов связи, то они могли закупать их у государства целыми пулами, часть которых прежде попросту не использовалась. Кроме того, один оператор может реализовывать ранее не зарегистрированные в сети номера, а другой — номера, на которые не поступали спам-звонки. При условии, что в процессе эксплуатации на номер не поступали спам-звонки, он вполне может считаться «чистым». «Конечно, все хотели бы всегда получать новый номер, операторы поняли, что это может быть платной услугой и запустили такое предложение. На мой взгляд, оно актуально и востребовано», — подвёл итог господин Бойко. В T2 сообщили о намерении запустить услугу по продаже «чистых» номеров в ближайшее время. Отмечается, что наличие таких номеров не даёт гарантию от утечек. Соучредитель Сообщества профессионалов в области приватности Алексей Мунтян считает, что всё зависит от действий самих пользователей. «Чтобы снизить ценность номера для спамеров и мошенников, нужно максимально ограничить сценарии его использования. Вводить его только для регистрации на портале «Госуслуги» и других важных сервисах. Известны случаи, когда люди приобретали такого рода номера и использовали их для регистрации в системе банков, этот номер они нигде не демонстрируют, никому не раскрывают, только для собственных нужд», — рассказал эксперт. Он также добавил, что среди корпоративных клиентов спрос на такие номера будет особенно высок. В дополнение к этому росту спроса помогут обеспеченные слои населения, желающие получить дополнительную степень конфиденциальности. Отмечается, что такие номера могут использовать и злоумышленники для собственных нужд. По данным Минцифры, в настоящее время операторам выделено около 670 млн номеров, предназначенных для мобильной связи. При этом активно используется не более двух третей номеров. С апреля нынешнего года МВД заблокировало около 120 тыс. номеров, принадлежащих мошенникам. Базу данных Wikimedia Foundation переведут в вектор — это упростит поиск для людей и ИИ

01.10.2025 [15:47],

Павел Котов

Одним из важнейших проектов Wikimedia Foundation являются «Викиданные» (Wikidata) — центральная база данных, в которой хранится наиболее важная информация: текст, изображения, ключевые слова и другие сведения. Эти данные представляются как в веб-страницах, так и в формате JSON, который лучше понимают машины. Теперь эту базу дополнят совместимым с искусственным интеллектом векторным форматом.

Источник изображения: Luke Chesser / unsplash.com Векторное представление «Викиданных» упростит обработку информации в базе большими языковыми моделями. Решением задачи занимаются участники программы Wikipedia Embedding Project в немецком подразделении Wikimedia Foundation. В прошлом году берлинская команда при помощи большой языковой модели занялась преобразованием 19 млн структурированных записей «Викиданных» в векторный формат, отражающий контекст и смысл каждого элемента в базе. Запись в векторном формате можно представить как граф с вершинами и линиями связей между ними. Пользовательский интерфейс онлайн-энциклопедии останется прежним, и в чат-бот «Википедия» не превратится, обещают её создатели, но разработчикам систем ИИ станет проще получить доступ к исходной информации, например, если они захотят создавать свои чат-боты на основе этих данных. Цель проекта — уравнять возможности разработчиков ИИ, не связанных с технологическими гигантами и не обладающих их возможностями, потому что OpenAI и Anthropic и сами располагают ресурсами для векторизации «Викиданных». Участники Wikimedia Foundation также надеются, что облегчённый доступ к этой базе поможет в создании систем ИИ, которые эффективнее излагают информацию по узкоспециализированным темам, не представленным широко в интернете. Векторная база «Викиданных» будет полезной при создании, например, производных чат-ботов ChatGPT, и пользователям не придётся ждать, когда OpenAI переобучит основной, причём без гарантии, что будет учтён вклад каждого добровольца. На практике векторные представления данных помогают ИИ эффективнее работать не только с необходимой информацией, но и с контекстом, который с ней связан. Векторизация производится при помощи модели Jina AI — источником информации является структурированная база «Викиданных» по состоянию на 18 сентября 2024 года. Услуги бесплатного хранения данных для проекта предоставляет подразделение IBM DataStax. Векторная база будет обновляться, но прежде чем добавить в неё информацию за последний год, участники проекта рассчитывают получить отзывы от разработчиков. FCC случайно слила секретные данные об устройстве iPhone 16e

30.09.2025 [08:42],

Алексей Разин

Федеральная комиссия США по связи (FCC) взаимодействует с поставщиками различных электронных устройств на рынок страны, а потому те постоянно передают ей подробные технические данные. В результате недавнего инцидента достоянием общественности стала конфиденциальная информация об устройстве смартфонов Apple iPhone 16e.

Источник изображения: Apple Чертежи Apple с пометкой «только для служебного пользования» оказались в 163-страничном документе, опубликованном на сайте, где хранится открытая документация, связанная с работой FCC. В понедельник внимание к этой случайной утечке привлёк один из участников обсуждения на страницах Reddit. Обычно комиссия редактирует документацию, содержащую конфиденциальные технические сведения, прежде чем публиковать её на собственном сайте, но в конкретном случае этого сделано не было. В обсуждаемом 163-страничном документе содержались подробные чертежи, описывающие устройство процессора и графической подсистемы смартфона iPhone 16e. Apple была вынуждена обратиться к регуляторам с письмом, в котором требовала удалить конфиденциальную информацию со связанного с деятельностью комиссии стороннего сайта. По мнению производителя, получившие доступ к этим данным конкуренты могли бы использовать их в дальнейшем для получения «несправедливого преимущества» даже с учётом присутствия указанного устройства (iPhone 16e) на рынке. Ссылка на документ с официального сайта FCC исчезла, поэтому можно предположить, что соответствующие меры по защите интересов Apple были приняты. Производитель Peugeot, Opel и Fiat заявил об утечке данных клиентов после хакерской атаки

23.09.2025 [10:55],

Владимир Фетисов

Концерн Stellantis, производящий автомобили Opel, Chrysler, Fiat, Jeep, Dodge, Ram и др., подтвердил факт утечки персональных данных клиентов. В заявлении автогиганта сказано, что инцидент произошёл в результате «взлома платформы стороннего поставщика услуг, которая обеспечивает работу службы поддержки клиентов в Северной Америке».

Источник изображения: Towfiqu barbhuiya / Unsplash В заявлении Stellantis сказано, что в руки злоумышленников попала контактная информация клиентов. При этом представители компании отказались от комментариев относительно того, какие именно типы данных были похищены в рамках инцидента. В компании также отказались от комментариев касательно количества клиентов, которые были уведомлены об утечке данных. По данным источника, утечка данных Stellantis связана со взломом базы данных Salesforce. Эту информацию якобы предоставили хакеры из группировки ShinyHunters, которая взяла на себя ответственность за взлом Stellantis. По их словам, в результате взлома из базы данных удалось извлечь 18 млн записей о пользователях. Отмечается, что Stellantis является частью длинного списка компаний, включая Cloudflare, Google и Proofpoint, чьи данные были похищены в результате недавнего инцидента, затронувшего платформу Salesloft Drift. Миллионы Wi-Fi-устройств по-прежнему подвержены уязвимости Pixie Dust, обнаруженной более десяти лет назад

19.09.2025 [05:07],

Николай Хижняк

Компания NetRise, специализирующаяся на защите прошивок и программных компонентов устройств Интернета вещей, сообщила, что многие сетевые устройства по-прежнему уязвимы для метода атаки через Wi-Fi, раскрытого более десяти лет назад. Об этом пишет SecurityWeek.

Источник изображения: SecurityWeek Атака, получившая название Pixie Dust, была обнаружена в 2014 году, когда было продемонстрировано, что уязвимость, связанная с протоколом Wi-Fi Protected Setup (WPS), может быть использована для получения PIN-кода WPS маршрутизатора и подключения к целевой беспроводной сети без ввода пароля. Атака Pixie Dust предполагает, что злоумышленник, находящийся в зоне действия целевой сети Wi-Fi, перехватывает начальное WPS-рукопожатие, содержащее данные между клиентом и точкой доступа для аутентификации, которые затем можно взломать в офлайн-режиме для получения PIN-кода WPS. Атака полагается на тот факт, что на некоторых устройствах случайные числа (передающиеся между клиентом и точкой доступа) генерируются с использованием предсказуемых или низкоэнтропийных методов. Злоумышленнику требуется всего несколько секунд, чтобы перехватить WPS-рукопожатие, а затем в течение нескольких минут или даже секунд — получить PIN-код в офлайн-режиме. Компания NetRise провела анализ 24 моделей сетевых устройств, использующихся в настоящее время, на предмет их уязвимости к атакам Pixie Dust. Устройства были приобретены у шести производителей, но половина из них была произведена компанией TP-Link. Анализ NetRise показал, что из 24 маршрутизаторов, точек доступа, усилителей сигнала и гибридных систем Powerline/Wi-Fi только четыре были защищены от атак Pixie Dust, но во многих случаях исправления появились спустя 9-10 лет. Среди неисправленных продуктов семь уже сняты с производства, но 13 всё ещё поддерживаются. В ходе тестов специалисты NetRise смогли восстановить PIN-код WPS затронутых уязвимостью устройств за 1-2 секунды. Если говорить в масштабе, то речь может идти о миллионах затронутых уязвимостью Pixie Dust устройств. «Существование уязвимых реализаций WPS отражает системный недостаток в цепочках поставок прошивок. Поставщики повторно используют небезопасные библиотеки, не обеспечивают соблюдение безопасных настроек по умолчанию и обеспечивают низкую прозрачность. Это создаёт для производителей риски репутационного ущерба, потенциального вмешательства со стороны регулирующих органов и юридической ответственности. Устройства, подверженные уязвимости, могут казаться безопасными из-за настроек пользовательского интерфейса, которые внешне скрывают или отключают WPS, но остаются уязвимыми на уровне прошивки. Это создает скрытые пути для эксплойтов в средах с высоким уровнем доверия, таких как филиалы компаний, розничная торговля и здравоохранение. Предприятия не могут надежно обнаружить эту уязвимость самостоятельно, а потому остаются в зависимости от раскрытия информации поставщиками, которые часто этого не делают», — отметила NetRise. Исследование NetRise было проведено после недавнего предупреждения Агентством по кибербезопасности и защите инфраструктуры США (CISA) о том, что старая уязвимость, связанная с отсутствием аутентификации, затрагивающая усилители сигнала Wi-Fi-диапазона TP-Link, эксплуатируется в реальных условиях. |