|

Опрос

|

реклама

Быстрый переход

Атаковавшие Western Digital хакеры потребовали десятки миллионов долларов выкупа

14.04.2023 [07:41],

Алексей Разин

В результате недавней хакерской атаки на сетевые ресурсы корпорации Western Digital, как предполагается, были похищены более 10 Тбайт служебной и пользовательской информации. Ресурсу TechCrunch удалось пообщаться с предполагаемыми организаторами этой атаки и выяснить, что они требуют у компании крупный выкуп за похищенные данные и условные гарантии дальнейшей безопасности.

Источник изображения: Western Digital Corporation Как удалось узнать изданию TechCrunch, организаторы атаки на инфраструктуру Western Digital выбрали цель произвольно, при этом они не только похитили данные, но и сохранили доступ к важным информационным ресурсам. В качестве доказательства успешности атаки специалистам были продемонстрированы цифровые сертификаты, позволяющие подписывать документы от лица руководства Western Digital, а также служебные номера телефонов высокопоставленных сотрудников корпорации. Попытки дозвониться до них сопровождались включением автоответчика, который упоминал имена руководителей компании, идентифицируемые хакерами. Наконец, злоумышленники продемонстрировали снимок экрана служебной видеоконференции с участием руководителя подразделения WDC, отвечающего за информационную безопасность. Кроме того, хакеры получили доступ к определённым корпоративным информационным системам и хранилищам данных. Шифровать скомпрометированные данные авторы атаки не стали, а теперь они рассчитывают на получение единовременного крупного выкупа, измеряемого десятками миллионов долларов США. В обмен на деньги они готовы отказаться от доступа к инфраструктуре Western Digital и указать компании на слабые места в системах защиты. Естественно, невыполнение этих требований грозит компании дальнейшими неприятностями, которые могут усугубиться при попытках пострадавшей стороны найти и наказать организаторов атаки. Если последние не получат выкуп к определённому времени, то похищенные данные будут выложены на сайте одной из хакерских группировок, к которой они сами прямого отношения не имеют. Организаторы атаки также не склонны никак идентифицировать свою группу. По их словам, до сих пор представители Western Digital на контакты с ними старались не идти. Хакеры признались, что получили доступ к учётной записи Western Digital в облачной инфраструктуре Microsoft Azure с привилегиями администратора, а также добрались до внутренних корпоративных ресурсов. Акции компании на фоне подобных новостей упали в цене на 2,95 %. Северокорейские хакеры атаковали неизвестным трояном сотни тысяч компаний по всему миру

30.03.2023 [23:58],

Владимир Фетисов

Исследователи из нескольких компаний, работающих в сфере информационной безопасности, сообщили о масштабной хакерской атаке на пользователей приложений для VoIP-телефонии компании 3CX Phone. Злоумышленники из группировки Labyrinth Chollima, которая предположительно связана с правительством Северной Кореи, сумели интегрировать троян в приложения 3CX для Windows и macOS, которые используют свыше 600 тыс. компаний по всему миру.

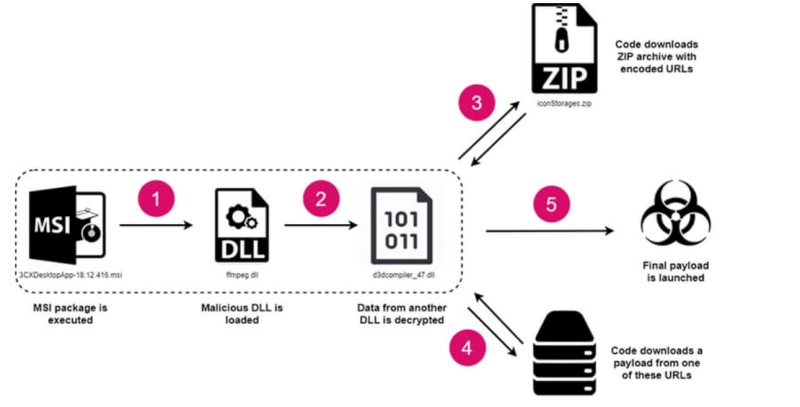

Источник изображения: Pixabay Согласно имеющимся данным, хакерам удалось скомпрометировать систему сборки программного обеспечения 3CX, которая используется для создания и распространения новых версий программных продуктов компании для платформ Windows и macOS. Контроль над этой системой дал злоумышленникам возможность скрыть троян в легитимных приложениях для VoIP-телефонии, которые были подписаны с помощью валидного сертификата 3CX. Из-за этого под ударом могут оказаться миллионы пользователей, поскольку приложения 3CX используют компании из разных стран мира, в том числе American Express, Mercedes-Benz, Price Waterhouse Cooper и др. По данным источника, угрозу могут представлять версии приложений, выпущенные в марте этого года. Речь идёт о версиях под номерами 18.12.407 и 18.12.416 для Windows, а также под номерами 18.11.1213, 18.12.402, 18.12.407 и 18.12.416 для macOS. Механизм атаки запускается, когда пользователь скачивает MSI-установщик с сайта 3CX или производит загрузку пакета обновления. В процессе установки осуществляется извлечение нескольких вредоносных DLL-файлов, необходимых для проведения следующего этапа атаки. Хотя сам исполняемый файл установщика не является вредоносным, упомянутые библиотеки используются для загрузки, извлечения и выполнения зашифрованной полезной нагрузки.

Источник изображения: CheckPoint После этого производится скачивание из репозитория GitHub файлов ICO с дополнительными строками кода, которые используются для доставки финальной полезной нагрузки на устройства жертв. Источник отмечает, что первые файлы ICO были добавлены на GitHub в декабре прошлого года. Что касается самой вредоносной программы, то речь идёт о неизвестном ранее трояне, предназначенном для кражи информации, включая логины и пароли, хранящиеся в веб-браузерах. Генеральный директор 3CX Ник Галеа (Nick Galea) написал сообщение на форуме компании, в котором принёс извинения за произошедший инцидент. Он также порекомендовал пользователям удалить версии приложений, которые скомпрометированы злоумышленниками, и временно перейти на использование веб-версии софтфона. Разработчик менеджера паролей LastPass признал кражу данных клиентов других своих сервисов

25.01.2023 [15:48],

Владимир Фетисов

Компания GoTo, занимающаяся разработкой программного обеспечения для совместной работы и IT-сегмента, а также являющаяся владельцем сервиса LastPass, объявила, что вместе с данными пользователей менеджера паролей в ходе прошлогодней хакерской атаки была похищена информация клиентов других сервисов компании. Инцидент, в рамках которого злоумышленникам удалось получить доступ к IT-системам GoTo, произошёл в ноябре прошлого года.

Источник изображения: lastpass.com GoTo, которая в прошлом была известна как LogMeIn, впервые сделала заявление с момента обнаружения «необычной активности» в своих IT-системах 30 ноября 2022 года. Согласно имеющимся данным, в результате хакерской атаки были скомпрометированы данные клиентов многих корпоративных продуктов GoTo, включая Central, joim.me, Hamachi и RemotelyAnywhere. В сообщении компании сказано, что хакеры «украли зашифрованные резервные копии из стороннего облачного хранилища» и получили ключи шифрования для расшифровки некоторых из них около двух месяцев назад. Характер похищенных данных зависит от конкретного продукта. В руки хакеров могли попасть логины пользователей сервисов компании, хешированные пароли, данные о двухфакторной аутентификации и настройках программных продуктов, а также информация о лицензировании. Отмечается, что зашифрованные базы данных клиентов GoToMyPC и Rescue не попали в руки злоумышленников, но некоторые данные об использовании двухфакторной аутентификации незначительной части пользователей этих сервисов были похищены. По данным источника, GoTo связывается напрямую с каждым клиентом, чьи данные были скомпрометированы в результате упомянутого инцидента кибербезопасности. Помимо уведомления о случившемся компания даёт рекомендации для смягчения последствий утечки. Также известно, что пароли всех учётных записей, затронутых проблемой, будут сброшены. Хакеры похитили личные данные 37 млн клиентов американского оператора T-Mobile

20.01.2023 [14:27],

Владимир Фетисов

Американский оператор сотовой связи T-Mobile объявил, что в ходе хакерской атаки были похищены данные 37 млн клиентов компании. Отмечается, что злоумышленникам не удалось получить доступ к конфиденциальной информации, такой как номера банковских карт и полисов социального страхования.

Источник изображения: Pixabay Согласно имеющимся данным, инцидент произошёл 5 января. Специалистам T-Mobile удалось оперативно заблокировать доступ к информационным системам компании. В настоящее время ещё не завершено внутреннее расследование, но уже известно, что злоумышленники получили разовый доступ во внутреннюю сеть оператора. В сообщении сказано, что в руки злоумышленников попали разные данные клиентов T-Mobile, включая ФИО, адреса электронной почты и номера телефонов, а также адреса выставления счетов за услуги связи. Эти данные могут использоваться для проведения фишинговых атак или попыток взлома учётных записей клиентов T-Mobile на других ресурсах. В заявлении T-Mobile отмечается, что вся украденная информация «широко доступна в маркетинговых базах данных и каталогах». «Основываясь на нашем расследовании, на сегодняшний день можно утверждать, что счета и денежные средства клиентов не подверглись непосредственному риску из-за произошедшего события», — сказано в заявлении T-Mobile, которое было направлено в Комиссию по ценным бумагам и биржам США. Компания также уведомила об инциденте правоохранительные органы и начала уведомлять клиентов, чьи данные могли попасть в руки хакеров. Хакеры на месяц парализовали правительственные системы целого государства — Вануату

12.12.2022 [09:57],

Руслан Авдеев

Кибератаки на правительственные информационные системы стали вполне заурядным явлением для всего мира, но недавно выяснилось, что такая активность злоумышленников может парализовать работу IT-инфраструктуры целой страны. Месяц от действий преступников страдало тихоокеанское островное государство Вануату.

Источник изображения: Sigmund/unsplash.com С начала ноября правительственные IT-структуры Вануату в полном составе «ушли в офлайн» из-за кибератаки. Деталей пока известно немного, и в настоящий момент восстановлено только около 70 % государственных информационных служб. Проблемы с компьютерными системами были замечены в первый день после начала работы нового избранного правительства страны 6 ноября. В результате были отключены все правительственные компьютерные службы. Представители власти не могли получить доступ к почтовым аккаунтам, граждане не могли продлить сроки действия водительских удостоверений или заплатить налоги, недоступной стала медицинская и любая другая информация экстренных служб. Во многих случаях чиновникам пришлось вернуться к бумагам и ручкам. Правительство признаёт, что выявило «брешь» в системах в начале ноября, но предпочитает не делиться дополнительной информацией. Согласно некоторым источникам, инцидент стал следствием атаки вымогателей. Тем не менее сами власти эту информацию никак не комментируют. Одной из причин, по которой эксперты говорят о вымогателях, является прецедент в США, произошедший примерно за месяц до происшествия в Вануату. 8 сентября в округе Саффолк штата Нью-Йорк произошла атака кибервымогателей, в результате чего пришлось отключить все информационные системы местных властей, от полиции до социальных служб. Дополнительно хакеры украли персональные данные граждан. Подозревается кибергруппа BlackCat, ранее осуществлявшая атаки в Италии и Флориде (США). Пока неизвестно, насколько хорошо были защищены системы Вануату, но известно, что в США власти использовали устаревшие компьютерные системы, которые было слишком дорого обновлять. Такие регионы как Вануату являются идеальными целями для кибератак, поскольку у них отсутствуют ресурсы для обеспечения защиты информационных систем на должном уровне — в сравнении с возможностями крупных правительственных организаций. Поскольку подобных «целей» в мире ещё немало, стоит ожидать новых атак в обозримом будущем. В России участились хакерские атаки на системы с Linux

05.12.2022 [08:25],

Владимир Фетисов

Количество хакерских атак на системы под управлением Linux в России по итогам третьего квартала увеличилось более чем в два раза по сравнению с предыдущим трёхмесячным отрезком. Об этом пишет «Коммерсантъ» со ссылкой на данные отчёта компании Positive Technologies.

Источник изображения: Kevin Ku / unsplash.com В сообщении сказано, что в целом количество кибератак за отчётный период увеличилось на 10 % по сравнению с предыдущим кварталом и на 33 % — по сравнению с третьим кварталом прошлого года. Отмечается, что во втором полугодии фокус хакеров сместился с нарушения основной деятельности жертв на похищение учётных данных, а также развитие инструментов для фишинга и схем для проведения атак с использованием социальной инженерии. По данным Positive Technologies, в третьем квартале доля атак с использованием вредоносного программного обеспечения на системы с Linux выросла на 30 %, тогда как в предыдущем квартале отмечался рост на уровне 12 %. Доля атак на системы под управлением Windows остаётся стабильно высокой (89 % против 87 % в предыдущем квартале), на Android приходится 5 % таких атак, на iOS — 1 %. В отчёте компании учитывалось вредоносное ПО, которое одновременно может использоваться для атак на устройства, работающие под управлением разных ОС, из-за чего совокупность долей превышает 100 %.

Источник изображения: Positive Technologies Аналитик исследовательской группы Positive Technologies Фёдор Чунижеков пояснил, что многие серверы и популярные средства виртуализации работают на базе Linux. Такие решения применяются не только в крупных компаниях, но и в госучреждениях, на объектах критической информационной инфраструктуры и др. Последствия атак на такие системы могут быть разнообразными, начиная от нарушения их функционирования и заканчивая сбором конфиденциальных данных. Более 35 % атакованных хакерами американских компаний теряют свыше $100 тыс., а 4 % — больше $1 млн

03.10.2022 [23:03],

Владимир Фетисов

Стало известно, что 37 % американских компаний, которые становятся жертвами хакерских атак, теряют в результате таких инцидентов более $100 тыс. Об этом пишет «Коммерсант» со ссылкой на данные исследования компании Atlas VPN, работающей в сфере информационной безопасности.

Источник изображения: Pixabay Авторы доклада опирались на результаты ежегодного опроса компании Keeper Security, в котором принимали участие 516 топ-менеджеров, принимающих решения в IT-сфере. Оказалось, что немало компаний несут даже более серьёзные финансовые убытки в результате хакерских атак. Отмечается, что 11 % компаний теряют от $500 тыс. до $1 млн, а 4 % компаний — более $1 млн. Представители 14 % компаний сообщил о потерях менее $5 тыс. из-за действий хакеров. При этом жертвы злоумышленников несут не только финансовые убытки, но также сталкиваются с другими негативными последствиями кибератак. В 31 % случаев участники опроса упомянули связанные с атаками сбои в работе с клиентами и партнёрами, 31 % респондентов отметили кражу финансовой информации, а ещё 28 % опрошенных заявили о репутационных рисках из-за действий хакеров. По подсчётам специалистов Atlas VPN, средняя американская компания подвергается атакам хакеров 42 раза в год. При этом три атаки, как правило, становятся успешными и злоумышленникам удаётся получить доступ к внутренней IT-инфраструктуре жертв. Microsoft: хакеры используют изменённый софт с открытым исходным кодом для атак на IT-сектор, СМИ и даже ВПК

30.09.2022 [21:18],

Владимир Фетисов

Microsoft обвинила хакерскую группировку Lazarus (ZINC), которая, предположительно поддерживается правительством Северной Кореи, в проведении серии атак с использованием модифицированного программного обеспечения с открытым исходным кодом, такого как PuTTY, KiTTY, TightVNC, Sumatra PDF Reader и др. Такой подход позволил хакерам скомпрометировать «множество» организаций в оборонной и аэрокосмической промышленности, СМИ, а также в сфере IT.

Источник изображения: Getty Images Согласно имеющимся данным, злоумышленники интегрируют вредоносный код в открытое ПО, после чего подталкивают жертв к использованию таких модифицированных утилит, что приводит к компрометации систем. Чтобы завоевать доверие жертвы хакеры выдают себя за рекрутеров разных компаний и связываются с сотрудниками целевых организаций через LinkedIn. После установления доверительных отношений в ходе ряда бесед общение переводится в мессенджер WhatsApp. Через него хакеры распространяют модифицированные утилиты и убеждают сотрудников целевых компаний в необходимости их использования. После запуска такого ПО на целевом компьютере система становится скомпрометированной и в неё загружается другое вредоносное ПО. «С июня 2022 года злоумышленники сумели скомпрометировать множество организаций. Из-за широкого спектра используемых платформ и программного обеспечения, применяемых ZINC в рамках этой кампании, ZINC может представлять серьёзную угрозу для отдельных лиц и организаций в разных секторах и регионах», — говорится в сообщении Microsoft Security Threat Intelligence и LinkedIn Threat Prevention and Defense. Uber обвинила хакерскую группировку Lapsus$ в недавней атаке на свои IT-системы

20.09.2022 [14:43],

Владимир Фетисов

Uber Technologies заявила, что к недавней атаке на IT-системы компании причастен хакер, связанный с группировкой Lapsus$. Группировка получила широкую известность в прошлом году, когда провела серию успешных атак на информационные системы крупных компаний, включая NVIDIA, Microsoft, Samsung и Vodafone. В начале этого года лондонская полиция арестовала нескольких членов Lapsus$, все они оказались подростками.

Источник изображения: Jeff Chiu / AP Этот инцидент произошёл за несколько дней до атаки на Rockstar Games, в результате которой злоумышленник похитил большое количество игровых роликов и исходного кода игры GTA VI. Оба инцидента объединяет то, что атаковавший Rockstar хакер заявил, что именно он несколько дней назад успешно проник во внутреннюю сеть Uber. Согласно имеющимся данным, Uber продолжает расследование инцидента кибербезопасности совместно с ФБР и Министерством юстиции США. Предполагается, что перед проведением атаки злоумышленник похитил корпоративные данные подрядчика Uber, предварительно проведя атаку на его системы. После этого хакер неоднократно пытался авторизоваться во внутренней сети компании с украденными данными, но благодаря двухфакторной аутентификации сделать это не удавалось, поскольку скомпрометированный сотрудник отклонял запросы на прохождение аутентификации. В конечном счёте сотрудник принял запрос на прохождение аутентификации, благодаря чему злоумышленник получил доступ к внутренним системам Uber. Позднее он смог получить доступ к записям некоторых других сотрудников компании, а также внутренним инструментам, таким как G Suite и Slack. Отмечается, что хакер обнаружил себя сам, написав сообщение о взломе прямо в корпоративном чате Uber в Slack. После этого руководство Uber временно запретило сотрудникам пользоваться скомпрометированными системами. В компании отметили, что в результате атаки хакера конфиденциальные данные клиентов компании не пострадали. Расследование инцидента продолжается. Хакеры готовятся к новой волне атак на российский госсектор

29.08.2022 [11:49],

Владимир Фетисов

По сообщениям сетевых источников, злоумышленники стали интересоваться покупкой баз данных, содержащих зашифрованные коды (хеш) паролей для идентификации на российских сайтах и сервисах. Преимущественно их интересуют данные госслужащих и сотрудников крупных компаний, которые могут использоваться для взлома критической информационной инфраструктуры. Об этом пишет «Коммерсантъ» со ссылкой на данные системы мониторинга даркнета DLBI.

Источник изображения: methodshop / pixabay.com Представители компании DLBI отметили, что спрос на подобный сегмент данных фиксируется впервые, и рост можно оценивать только с нулевой базы. Специалисты DLBI проанализировали ресурсы, используемые для обмена данными, и пришли к выводу, что цель сбора упомянутой информации заключается в сборе логинов и паролей госслужащих и сотрудников крупных компаний для последующего их использования при взломе критической информационной инфраструктуры (ТЭК, финансовые организации, операторы связи). «Рост интереса к этим данным говорит о подготовке масштабной атаки на госсектор в ближайшее время», — считают в компании. Наличие актуальных паролей пользователей государственных информационных систем у злоумышленников может способствовать проведению атак с повторным использованием (password reuse), когда полученная пара логин/пароль используется для доступа к другим аккаунтам жертвы, включая корпоративные онлайн-сервисы и почту. По данным источника, за первые шесть месяцев 2022 года в целом число кибератак в России выросло в 15 раз, а в госсекторе — в 17 раз. В качестве примера приводятся успешные атаки, в ходе которых хакеры похитили и опубликовали базу электронных писем Министерства культуры, администрации Благовещенска и аппарата губернатора Тверской области. Иранские хакеры взламывают почтовые ящики Gmail и Outlook для кражи данных

26.08.2022 [13:42],

Владимир Фетисов

Специалисты в сфере информационной безопасности компании Google обнаружили инструмент Hyperscrape, который используется злоумышленниками для кражи данных из взломанных почтовых ящиков Gmail, Microsoft Outlook и Yahoo!. Согласно имеющимся данным, этот инструмент использует иранская хакерская группировка Charming Kitten.

Источник изображения: Gerd Altmann / pixabay.com Считается, что группировка Charming Kitten, известная также под названием APT35, сотрудничает со спецслужбами Ирана, в том числе с военной разведкой. Представитель подразделения Google Threat Analysis Group Аякс Баш (Ajax Bash) сообщил, что инструмент Hyperscrape использовался хакерами не более двух десятков раз. Несмотря на то, что впервые о нём стало известно ещё в 2020 году, активная разработка Hyperscrape продолжается и сейчас. Использование этого инструмента для выкачивания данных возможно только после компрометации почтового аккаунта жертвы. Hyperscrape автоматически изменяет язык интерфейса почтового ящика на английский, после чего выкачивает его содержимое в виде отдельных файлов формата .eml. Когда этот процесс завершён, все сообщения помечаются как непрочитанные, а язык интерфейса становится прежним. Отмечается, что в прошлых версиях Hyperscrape присутствовала функция обращения к Google Takeout, что позволяло скачать все данные из скомпрометированного аккаунта Google в виде архива. Как именно хакеры взламывают почтовые ящики не уточняется. Согласно имеющимся данным, Google уведомила пользователей, аккаунты которых были скомпрометированы хакерами. В прошлом группировка Charming Kitten занималась проведением разного рода хакерских атак, а также распространяла вредоносное программное обеспечение. Хакеры используют антивирус Windows Defender для проведения атак

11.08.2022 [18:21],

Владимир Фетисов

Неустановленные злоумышленники, связанные с разработчиками шифровальщика LockBit 3.0, используют инструмент командной строки в антивирусе Windows Defender для загрузки в скомпрометированную систему маяков Cobalt Strike, коммерческого инструмента для пентестирования, который активно используется хакерами. Об этом пишет издание CNews со ссылкой на данные компании SentinelOne.

Источник изображения: Pixabay Согласно имеющимся данным, злоумышленники используют инструмент MpCmdRun.exe для расшифровки и загрузки Cobalt Strike в систему жертвы. Однако использование Windows Defender является лишь одним из этапов хакерской схемы. Сначала злоумышленники компрометируют системы VMWare Horizon Server, на которых отсутствует исправление для уязвимости Log4j. Хакеры модифицируют компонент Blast Secure Gateway, устанавливая веб-шелл с помощью кода PowerShell. После проникновения в систему хакеры осуществляют выполнение ряда команд и запускают инструменты пост-эксплуатации, включая Meterpreter и PowerShell Empire. Далее злоумышленники загружают с удалённого сервера вредоносный DLL, зашифрованный вредоносный модуль и легитимный инструмент — MpCmdRun.exe, снабжённый рабочей цифровой подписью. Что касается вредоносного DLL, то речь идёт о библиотеке mpclient.dll, которая особым образом модифицирована. MpCmdRun.exe загружает библиотеку автоматически и с её помощью расшифровывает основное тело активного элемента Cobalt Strike, скрытое в файле C0000015.log. «Защитникам необходимо иметь в виду, что операторы LockBit и их партнёры исследуют и используют новые инструменты «living off the land», т.е. легитимные локальные средства, для загрузки маяков Cobalt Strike, успешно обходя некоторые типичные EDR-системы и антивирусы», — сказано в сообщении SentinelOne. Ранее в этом году эксперты SentinelOne предупреждали, что операторы LockBit используют утилиту VMwareXferlogs.exe (легитимный инструмент системы виртуализации VMware, используемый для обмена данными с логами VMX) для загрузки маяков Cobalt Strike. Cisco Systems подтвердила факт взлома своих систем группировкой Yanluowang

11.08.2022 [11:07],

Владимир Фетисов

Компания Cisco Systems подтвердила, что в конце мая её корпоративная сеть подверглась атаке хакеров, занимающихся распространением вымогательского программного обеспечения Yanluowang. Отмечается, что злоумышленникам удалось украсть не являющиеся конфиденциальными данные, связанные со скомпрометированной учётной записью одного из сотрудников.

Источник изображения: Bleeping Computer «В конце мая 2022 года в корпоративной сети Cisco Systems произошёл инцидент безопасности, и мы немедленно приняли меры по сдерживанию и блокировке злоумышленников. Этот инцидент не повлиял на бизнес компании, включая продукты и услуги, конфиденциальные данные клиентов и сотрудников, интеллектуальную собственность и операции в цепи поставок», — прокомментировали данный вопрос в Cisco Systems. По данным источника, злоумышленники смогли получить доступ к внутренней сети Cisco Systems после того, как им удалось взломать аккаунт Google одного из сотрудников. С помощью обмана им удалось убедить жертву принять push-уведомление многофакторной аутентификации, в результате чего был получен доступ к VPN в контексте целевого пользователя. После проникновения в сеть Cisco Systems злоумышленники скомпрометировали несколько серверов Citrix и получили привилегированный доступ к контроллерам домена. Получив права администратора домена, они осуществили сбор данных и загрузили на скомпрометированные системы вредоносное программное обеспечение, включая бэкдор. В конечном итоге специалисты Cisco Systems обнаружили присутствие злоумышленников во внутренней сети, после чего они были заблокированы. Отмечается, что в течение последующих нескольких недель хакеры не оставляли попыток восстановить доступ к системам Cisco Systems. При этом в компании не обнаружили никаких признаков того, что хакеры загрузили в сеть ПО для шифрования данных на скомпрометированных системах. Любопытно, что несколько дней назад один из участников атаки на Cisco Systems связался с порталом BleepingComputer и предоставил доказательства того, что хакерам удалось похитить ценные данные. Он сообщил, что в ходе атаки было украдено около 2,75 Гбайт данных (примерно 3100 файлов), многие из которых представляют собой соглашения о неразглашении, дампы данных и инженерные чертежи. Хакеры активизировали поиск инсайдеров среди сотрудников российских компаний

08.08.2022 [10:51],

Владимир Фетисов

В первом полугодии 2022 года количество предложений из-за рубежа сотрудникам российских компаний о предоставлении платных услуг, связанных с доступом к внутренним данным или запуском вредоносного кода, увеличилось в четыре раза по сравнению с аналогичным периодом прошлого года. Последние несколько месяцев такие объявления размещаются не только в даркнете, но и в Telegram. Об этом пишет «Коммерсантъ» со ссылкой на данные компании Phishman.

Источник изображения: Pixabay В сообщении сказано, что ранее подобные предложения можно было встретить исключительно в даркнете, но с весны 2022 года объявления такого характера начали появляться в профильных Telegram-каналах. В компании отметили, что стоимость поиска паспортных данных человека по номеру телефона в базе варьируется от 2 тыс. до 7 тыс. рублей, а отслеживание мобильного устройства стоит от 80 тыс. рублей. Директор центра противодействия мошенничеству компании «Информзащита» Павел Коваленко подтвердил рост спроса на инсайдеров в российских компаниях и организациях. По его словам, значительное увеличение количества таких предложений пришлось на весну 2022 года, причём это касается не только даркнета, но и публичного поля. На этом фоне цель хакерских атак уже играет меньшее значение, поскольку на передний план выходит массовость. Отмечается, что квалификация и подкованность инсайдеров в IT-компаниях стали не так важны. Эксперты не могут дать оценку количества откликов на подобные предложения, поскольку координация действий, как правило, осуществляется в закрытых чатах. При этом господин Коваленко сообщил, что всплеск по числу предложений сопоставим с ростом утечек информации и атак, зафиксированных с весны этого года. Специалисты в сфере информационной безопасности отмечают спад активности злоумышленников в начале второго полугодия из-за сезонности и отсутствия громких геополитических поводов. По их мнению, активность хакеров возрастёт к осени. Хакеры взломали блокчейн-мост Nomad и украли криптовалюту на $200 млн

02.08.2022 [23:41],

Владимир Фетисов

По сообщениям сетевых источников, блокчейн-мост Nomad, обеспечивающий переводы между сетями Ethereum, Avalanche, Moonbeam, Evmos и Milkomed, подвергся хакерской атаке, в результате которой злоумышленникам удалось похитить около $200 млн в криптовалюте.

Источник изображения: Reto Scheiwiller / pixabay.com Взлом платформы был осуществлён 1 августа, но сначала сотрудники Nomad не подтвердили кражу активов, сославшись на необходимость проведения оперативного расследования. «Нам известно об инциденте, который связан с мостом Nomad. В настоящее время мы проводим расследование и предоставим новую информацию по мере её поступления», — говорилось в сообщении компании. Позднее разработчики опубликовали запись, которая подтвердила, что злоумышленникам удалось похитить цифровые активы. «Мы круглосуточно работаем над решением сложившейся ситуации, а также уведомили о случившемся правоохранительные органы и привлекли к расследованию ведущие компании по анализу и экспертизе блокчейна. Наша цель — определить вовлечённые средства, отследить и вернуть их», — сказано в сообщении Nomad. Согласно имеющимся данным, причиной взлома стала ошибка в коде недавнего обновления платформы. Специалисты в области блокчейна сообщили, что любой пользователь, не обладающий навыками программирования, мог воспользоваться этой ошибкой для перевода токенов на свой счёт. Для этого было достаточно скопировать исходные данные транзакции и заменить адрес получателя на свой. По данным источника, на момент совершения хакерской атаки платформа располагала примерно $200 млн в разных криптовалютах, которые и были похищены хакерами. |