|

Опрос

|

реклама

Быстрый переход

Хакеры активизировали поиск инсайдеров среди сотрудников российских компаний

08.08.2022 [10:51],

Владимир Фетисов

В первом полугодии 2022 года количество предложений из-за рубежа сотрудникам российских компаний о предоставлении платных услуг, связанных с доступом к внутренним данным или запуском вредоносного кода, увеличилось в четыре раза по сравнению с аналогичным периодом прошлого года. Последние несколько месяцев такие объявления размещаются не только в даркнете, но и в Telegram. Об этом пишет «Коммерсантъ» со ссылкой на данные компании Phishman.

Источник изображения: Pixabay В сообщении сказано, что ранее подобные предложения можно было встретить исключительно в даркнете, но с весны 2022 года объявления такого характера начали появляться в профильных Telegram-каналах. В компании отметили, что стоимость поиска паспортных данных человека по номеру телефона в базе варьируется от 2 тыс. до 7 тыс. рублей, а отслеживание мобильного устройства стоит от 80 тыс. рублей. Директор центра противодействия мошенничеству компании «Информзащита» Павел Коваленко подтвердил рост спроса на инсайдеров в российских компаниях и организациях. По его словам, значительное увеличение количества таких предложений пришлось на весну 2022 года, причём это касается не только даркнета, но и публичного поля. На этом фоне цель хакерских атак уже играет меньшее значение, поскольку на передний план выходит массовость. Отмечается, что квалификация и подкованность инсайдеров в IT-компаниях стали не так важны. Эксперты не могут дать оценку количества откликов на подобные предложения, поскольку координация действий, как правило, осуществляется в закрытых чатах. При этом господин Коваленко сообщил, что всплеск по числу предложений сопоставим с ростом утечек информации и атак, зафиксированных с весны этого года. Специалисты в сфере информационной безопасности отмечают спад активности злоумышленников в начале второго полугодия из-за сезонности и отсутствия громких геополитических поводов. По их мнению, активность хакеров возрастёт к осени. Хакеры взломали блокчейн-мост Nomad и украли криптовалюту на $200 млн

02.08.2022 [23:41],

Владимир Фетисов

По сообщениям сетевых источников, блокчейн-мост Nomad, обеспечивающий переводы между сетями Ethereum, Avalanche, Moonbeam, Evmos и Milkomed, подвергся хакерской атаке, в результате которой злоумышленникам удалось похитить около $200 млн в криптовалюте.

Источник изображения: Reto Scheiwiller / pixabay.com Взлом платформы был осуществлён 1 августа, но сначала сотрудники Nomad не подтвердили кражу активов, сославшись на необходимость проведения оперативного расследования. «Нам известно об инциденте, который связан с мостом Nomad. В настоящее время мы проводим расследование и предоставим новую информацию по мере её поступления», — говорилось в сообщении компании. Позднее разработчики опубликовали запись, которая подтвердила, что злоумышленникам удалось похитить цифровые активы. «Мы круглосуточно работаем над решением сложившейся ситуации, а также уведомили о случившемся правоохранительные органы и привлекли к расследованию ведущие компании по анализу и экспертизе блокчейна. Наша цель — определить вовлечённые средства, отследить и вернуть их», — сказано в сообщении Nomad. Согласно имеющимся данным, причиной взлома стала ошибка в коде недавнего обновления платформы. Специалисты в области блокчейна сообщили, что любой пользователь, не обладающий навыками программирования, мог воспользоваться этой ошибкой для перевода токенов на свой счёт. Для этого было достаточно скопировать исходные данные транзакции и заменить адрес получателя на свой. По данным источника, на момент совершения хакерской атаки платформа располагала примерно $200 млн в разных криптовалютах, которые и были похищены хакерами. В России во втором квартале несколько раз обновлялся рекорд продолжительности DDoS-атак

21.07.2022 [09:58],

Владимир Мироненко

Во втором квартале в России был установлен новый рекорд по длительности DDoS-атак, пишет «Коммерсантъ» со ссылкой на данные экспертов. В дополнение к увеличению продолжительности хакерские атаки стали более профессиональными и подготовленными.

Источник изображения: Pixabay Согласно данным «Лаборатории Касперского», средняя продолжительность хакерских DDoS-атак в мае выросла до 57 часов, что на 17 часов больше чем в апреле. В июне длительность атак стала меньше, но всё равно почти на порядок больше показателя прошлого года, когда самая долгая атака продолжалась 6,5 часа. В течение квартала несколько раз обновлялся рекорд длительности атак, достигнувший почти 29 дней в мае. По данным отчёта «Лаборатории Касперского», главной целью хакеров во втором квартале были предприятия финансового сектора, хотя их доля снизилась с 70 % в апреле до 37 % в июне. Вместе с тем резко выросла доля государственных организаций среди пострадавших от атак хакеров, на которые в июне пришлось 38 % всех DDoS-атак в России. Как отметил эксперт по кибербезопасности «Лаборатории Касперского» Александр Гутников, с начала 2022 года доля участия в DDoS-атаках хакеров-любителей, выражающих свою позицию, стала меньше, и всё чаще специалисты компании стали фиксировать атаки, подготовленные профессионалами. Главный специалист блока анализа защищенности Infosecurity a Softline Company Дмитрий Карельский выразил мнение, что активность хакерских группировок будет сохраняться в связи с текущей геополитической ситуацией. Он отметил опасность длительных DDoS-атаки для компаний, так как они влекут за собой простой в работе сервисов. В результате долгих атак сайты теряют позиции в поисковой выдаче, так как в это время выдают сообщение с ошибкой в ответ на запрос поискового бота, добавил гендиректор интернет-маркетингового агентства Goodsites Николай Курганов. «Исправление ошибок и возврат позиций в рейтинге может занять несколько недель», — предупреждает эксперт. В случае отсутствия доступа к сайту компании, он опускается в выдаче «Яндекса» или любого другого поисковика, или может исчезнуть из выдачи вообще, если это продолжается длительное время, говорит основатель и гендиректор Qrator Labs Александр Лямин. В свою очередь, в «Яндексе» сообщили, что дообучают алгоритмы, чтобы сайты имели больше времени на восстановление работы. По словам руководителя группы аналитики центра мониторинга и противодействия кибератакам IZ:SOC компании «Информзащита» Ильназа Гатауллина, сейчас большое количество компаний занимаются бизнесом в интернете и при больших оборотах «даже десять минут простоя приводят к колоссальным убыткам». Издатель Elden Ring и Tales of Arise подвергся хакерской атаке и пока оценивает масштаб проблем

13.07.2022 [20:57],

Дмитрий Рудь

Японское издательство Bandai Namco в заявлении нескольким профильным игровым порталам, включая Eurogamer и Video Games Chronicle, подтвердило факт хакерской атаки на свою инфраструктуру. О потенциальном взломе Bandai Namco накануне сообщила хакерская группировка ALPHV (она же BlackCat). По словам злоумышленников, им удалось получить доступ к конфиденциальным файлам компании и потребовать у неё выкуп. Теперь же Bandai Namco подтвердила взлом и кражу хакерами (группировка не уточняется) информации секретного характера. В издательстве допускают, что в руки могли попасть пользовательские данные. В частности, речь идёт про связанную с разделами игрушек и хобби в азиатских регионах (не считая Японию) потребительскую информацию, которая хранилась на серверах и компьютерах Bandai Namco.

Вероятно поддельный график релизов Bandai Namco, распространившийся по Сети после заявления ALPHV (источник изображения: ResetEra) Незаконное проникновение в свою систему третьими лицами Bandai Namco зафиксировала 3 июля. После этого компания заблокировала доступ к серверам, чтобы предотвратить распространение данных. В настоящее время Bandai Namco оценивает причинённый ущерб и ищет причину произошедшего. Компания извинилась перед всеми затронутыми ситуацией и пообещала усилить защиту (в том числе за счёт сторонних организаций). Тем временем Bandai Namco до сих пор трудится над устранением лазейки, с помощью которой в трилогии Dark Souls на ПК можно было удалённо выполнять код на чужом компьютере. Сервера всех трёх игр отключены с конца января. Хакеры взломали Rutube ещё в марте, но служба безопасности не замечала этого до 9 мая

16.06.2022 [22:21],

Владимир Фетисов

Российский видеохостинг Rutube подвергся «сильнейшей за всю историю» платформы хакерской атаке 9 мая. В результате сервис был недоступен в течение нескольких дней. По данным компании Positive Technologies, которая работала над устранением последствий взлома, хакерам удалось проникнуть во внутреннюю инфраструктуру платформы ещё в марте этого года, за два месяца до того, как сервис был выведен из строя.

Источник изображения: Rafael Henrique / SOPA Images / LightRocket / Getty Images «Rutube взломали заблаговременно: первые следы компрометации относятся к началу весны. Это была именно целевая хакерская атака, нацеленная на нанесение максимального и долговременного урона сервису», — приводит источник слова главы Positive Technologies Дениса Баранова. После того, как в марте хакерам удалось проникнуть во внутреннюю инфраструктуру Rutube, они начали изучать систему защиты, не подавая никаких признаков активности, из-за чего служба безопасности не смогла обнаружить их присутствие. Хакеры запланировали провести полноценный взлом и нарушить работоспособность Rutube именно 9 мая. За время пребывания в сети сервиса они «чётко выделили виртуальные машины, задействованные в обеспечении работы сервиса, и удаляли именно их». Отмечается, что сотрудники службы безопасности Rutube хорошо справились с последствиями атаки, которая была проведена 9 мая. Они оперативно начали изолировать виртуальные машины, как только обнаружили первые признаки взлома. Благодаря этому удалось сохранить часть инфраструктуры сервиса. США обвинили китайских хакеров во взломе телеком-компаний для анализа трафика

08.06.2022 [19:33],

Владимир Фетисов

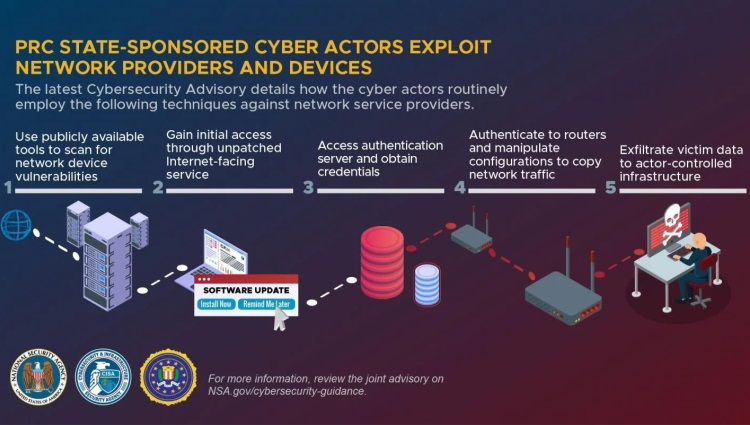

Несколько федеральных агентств США заявили, что поддерживаемые Китайским правительством хакерские группировки провели серию атак против крупных телекоммуникационных компаний и поставщиков сетевых услуг с целью кражи учётных данных и шпионажа. Об этом сказано в совместном заявлении Агентства национальной безопасности (NSA), Агентства по кибербезопасности и защите инфраструктуры (CISA) и Федерального бюро расследований (FBI).

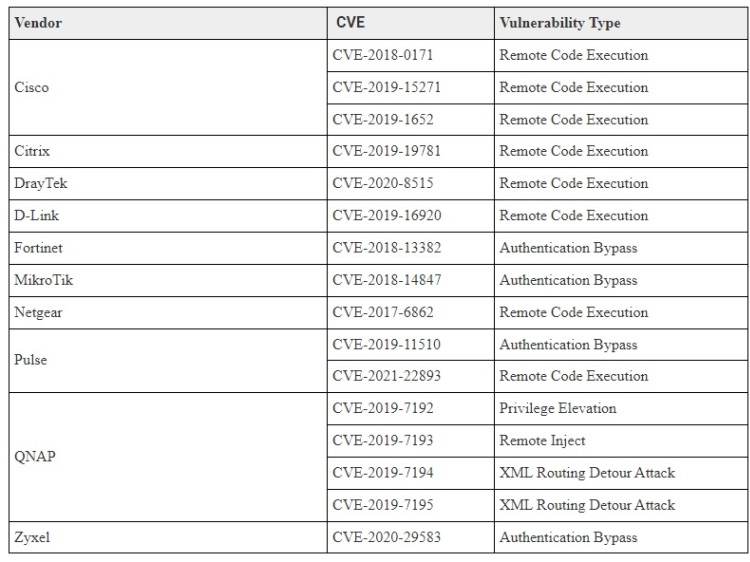

Источник изображения: Bleeping Computer В сообщении сказано, что китайские хакеры использовали известные уязвимости для взлома сетевых устройств, таких как маршрутизаторы, используемые как в небольших компаниях, так и в крупных корпоративных сетях. Скомпрометированные устройства хакеры использовали как часть собственной инфраструктуры для более углубленного проникновения во внутренние сети жертв. «Закрепившись на первоначальном плацдарме в телекоммуникационной компании или сетевом провайдере, спонсируемые КНР хакеры выявляли критически важных пользователей и инфраструктуру, включая системы, обеспечивающие безопасную аутентификацию, авторизацию и учёт», — говорится в сообщении американских агентств.

Источник изображения: NSA После этого хакеры похищали учётные данные для доступа к SQL-базам и последующего извлечения учётных данных пользователей и администраторов критически важных серверов Remote Authentication Dial-In User Service (RADIUS). «Вооружившись действительными учётными записями, данными пользователей со взломанного сервера RADIUS и конфигурациями маршрутизаторов, хакеры вернулись в сеть, используя возможность доступа и знания для прохождения аутентификации и выполнения команд для скрытой маршрутизации, захвата и анализа трафика в контролируемой сети», — считают специалисты американских ведомств.

Источник изображения: Bleeping Computer Вместе с этим был опубликован список уязвимостей, которые затрагивают продукты разных компаний и эксплуатируются китайскими хакерами с 2020 года. Используя эти уязвимости, хакеры создали обширные инфраструктурные сети, которые использовались для компрометации более широкого круга целей государственного и частного секторов. Агентства призвали правительство США и союзников принять соответствующие меры для смягчения возможных последствий деятельности хакеров. Организациям рекомендуется как можно быстрее устанавливать исправления безопасности, блокировать неиспользуемые порты и протоколы, а также своевременно заменять устаревшие элементы сетевой инфраструктуры, для которых уже не выпускаются патчи безопасности. |