|

Опрос

|

реклама

Быстрый переход

Названы основные киберугрозы на 2023 год — шифровальщики останутся на первом месте

17.01.2023 [20:52],

Руслан Авдеев

Компания Group-IB, занимающаяся исследованием киберпреступности и организацией защиты от киберугроз, перечислила самые значимые риски в новом, 2023 году в свежем отчёте «Эволюция киберпреступности. Анализ, тренды и прогнозы 2022/2023». По мнению экспертов, программы-вымогатели останутся приоритетной угрозой для бизнеса. Будут использовать и другие способы нанесения ущерба информационным системам компаний.

Источник изображения: Nahel Abdul Hadi/unsplash.com В числе важнейших киберугроз для бизнеса важнейшую роль по-прежнему будут играть программы-шифровальщики. По данным экспертов, интересна эволюция подобных групп, стоящих за их распространением — они всё больше напоминают классические стартапы с системой обучения, найма, мотивации, внутренней иерархией и даже отпусками. Активно развиваются партнёрские программы Ransomware-as-a-Service (RaaS), предусматривающие продажу или даже сдачу вредоносного ПО в аренду. В 2023 году мелкие группы, как и в прежние годы, будут распадаться, участники будут переходить в более крупные структуры. При этом во второй половине 2021 года — первой половине 2022 на 83 % выросло число сайтов (Dedicated Leak Sites, DLS), предназначенных для публикации похищенных данных компаний для повышения эффективности давления на жертв. Хотя приоритетными целями являются компании из США, в прошлом году в три раза выросло число атак шифровальщиков на российский бизнес с целью получения выкупа, но достоверно оценить масштаб проблемы не представляется возможным. Важно, что в последнее время в публичное пространство попало много популярных у вымогателей инструментов, неожиданно отмечено и использование в качестве шифровальщиков вполне легальных программ для защиты дисков вроде BitLocker. Ещё один тренд — уничтожение информационной инфраструктуры без требований выкупа, по политическим или иным мотивам. Важным трендом на теневом рынке в следующем году будет продажа доступа к скомпрометированным корпоративным сетям. Рынок доступов стремительно растёт, а средняя цена доступа продолжает снижаться. «Чаще всего злоумышленники реализуют свой «товар» в виде доступов к VPN и RDP (протокол удалённого рабочего стола)», — заявляют в Group-IB.

Источник изображения: Mika Baumeister/unsplash.com В тройку наиболее продаваемого товара в даркнете попали и программы-стилеры, просачивающиеся на компьютеры жертвы через инфицированный файл. Атаки в основном не целевые, но затрагивает большие группы пользователей и позволяют получать всевозможные данные, от логинов и паролей до доступа к мессенджерам и криптовалютным кошелькам. Стилеры стали активно использоваться и в атаках на корпорации с ростом популярности удалённой работы и сервисов единого входа (SSO). На некоторых платформах такие программы раздаются «доброжелателями» даже бесплатно. По оценкам Group-IB, стилеры являются второй по значимости угрозой после шифровальщиков. В текущем году компания прогнозирует рост утечек корпоративных баз данных. По имеющимся сведениям, в 2022 году на фоне геополитических конфликтов во многих случаях российские базы выкладывались в свободный доступ бесплатно, с целью нанести ущерб бизнесам и их клиентам. Под удар попали структуры всевозможного профиля, от телеком-операторов до медицинских компаний — число слитых в Сеть строк только за летние месяцы исчисляется сотнями миллионов. Предполагается, что по мере нарастания интенсивности противостояния будет нарастать и накал борьбы в киберпространстве. Хакеры-вымогатели стали требовать меньше денег с жертв в России

21.11.2022 [11:58],

Руслан Авдеев

В России значительно упали размеры выкупов, требуемых программами-шифровальщиками. Как сообщает «Коммерсантъ» со ссылкой на источники в отрасли, подобный «дисконт» связан с ужесточением требований регуляторов к принципам реагирования бизнеса на подобные случаи и относительно невысокой стоимостью услуг специалистов, расследующих подобные инциденты. Тем не менее бизнес киберпреступников остаётся прибыльным за счёт падения себестоимости атак.

Источник изображения: Pete Linforth / pixabay.com По сведениям издания, ссылающегося на сведения специалистов по кибербезопасности, использующие вирусы-шифровальщики злоумышленники берут гораздо меньшие выкупы, чем раньше. Как сообщает представитель «РТК-Солар», выкуп году к году снизился в 20 раз. Оценки разных экспертов значительно отличаются, иногда в разы и десятки раз, но все они подтверждают общую тенденцию — запрашивать/платить стали гораздо меньше, чем раньше. При этом если одни говорят о десятках тысяч долларов, то другие — о сотнях тысяч. Как сообщил директор центра противодействия кибератакам Solar JSOC при «РТК-Солар» Владимир Дрюков, цены на ПО для вирусного шифрования данных пользователей упали в 10-12 раз. Дело в том, что не так давно были опубликованы исходные коды ряда программ-шифровальщиков, поэтому они стали общедоступны, и создать вирус могут даже злоумышленники с базовой подготовкой. Известно, что весной число атак шифровальщиков на российский бизнес выросло втрое. По данным Positive Technologies, половина атак на финансовый сектор осуществлялась с использованием вирусов-шифровальщиков. При этом в атаках часто принимали участие «энтузиасты», ставившие целью не только и не столько заработать, сколько опубликовать украденные персональные данные и другую информацию по политическим мотивам. Раньше к публикации прибегали в основном в случае отказа платить выкуп. По данным источника «Коммерсанта», стоимость выкупа теперь приходится снижать потому, что слишком большие суммы скорее заставят обратиться к компании, которая берёт меньше денег и расследует инцидент. Более того, при расследовании специалистами по кибербезопасности эксперты способны установить «дыру», благодаря которой злоумышленники проникли в сеть, что позволит закрыть её навсегда. Также с 1 сентября текущего года вступили в силу поправки в закон «О персональных данных», согласно которому, допустившие утечку компании должны в течение 24 часов уведомить Роскомнадзор и в течение 72 часов установить причины инцидента и найти виновных. Тем не менее, по сведениям Group-IB, в стране по-прежнему действуют некоторые злоумышленники с очень высокими требованиями к жертвам. По данным экспертов компании, если группа OldGremlin ещё в 2021 году требовала у жертв за восстановление доступа к информации 250 млн рублей, то в 2022 году — уже 1 млрд рублей. При этом атаки такими группами обычно осуществляются на крупные организации: банки, логистические фирмы, промышленные и страховые бизнесы. Российский ретейл атаковали вирусы-шифровальщики: сумма выкупа достигает 100 млн рублей

25.07.2022 [11:15],

Сергей Карасёв

Количество атак программ-вымогателей на российские ретейл-компании в первом полугодии нынешнего года резко выросло: целями киберпреступников являются прежде всего крупные сети супермаркетов и маркетплейсы, готовые заплатить злоумышленникам выкуп за скорейшее восстановление работы.

Источник изображений: pixabay.com Как сообщает газета «Коммерсантъ», ссылаясь на исследование компании «Информзащита», в течение первых шести месяцев нынешнего года число атак вирусов-шифровальщиков на российский ретейл подскочило на 45 % по сравнению с аналогичным периодом прошлого года. А в компании Group-IB и вовсе говорят о четырёхкратном росте атак в соответствующем сегменте. Специалисты Positive Technologies также указывают на негативную тенденцию.  «Злоумышленники эксплуатируют уязвимости на периметре и веб-ресурсах компаний, а также незащищённые сервисы, которые организации по халатности или недосмотру публиковали вовне», — говорят эксперты. Вместе с ростом интенсивности кибератак увеличивается и сумма выкупа за восстановление доступа к зашифрованным данным. Если в 2021 году злоумышленники, как правило, требовали не более 30 млн рублей, то сейчас они могут запрашивать до 100 млн рублей. Количество атак программ-шифровальщиков пошло на убыль, но хорошего в этом мало

21.06.2022 [15:05],

Андрей Крупин

Работающая в сфере информационной безопасности компания Positive Technologies проанализировала актуальные угрозы первого квартала 2022 года. Проведённое экспертами исследование выявило сокращение атак со стороны программ-шифровальщиков, блокирующих доступ к данным и требующих выплаты определённой суммы киберпреступникам для возвращения доступа к ценной информации.

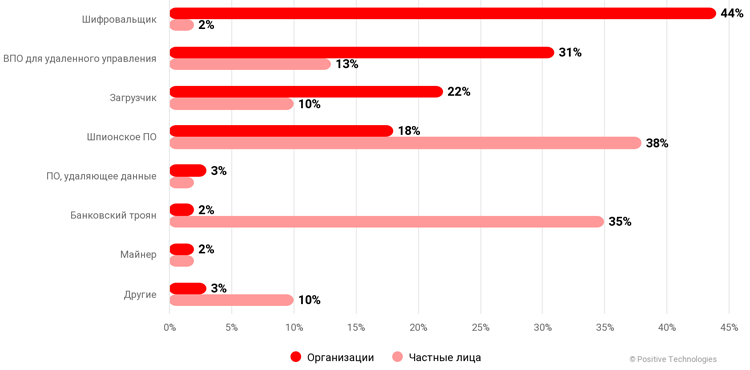

Доля атак с использованием вредоносного ПО (источник изображения: Positive Technologies) Доля таких атак за квартал снизилась с 53 до 44 процентов. По мнению специалистов, такие изменения в определенной степени обусловлены переключением злоумышленников на промышленный шпионаж без шифрования устройств. Негативным последствием сокращения количества шифровальщиков стало увеличение числа так называемых вайперов — вредоносов, нацеленных на полное уничтожение данных без возможности их последующего восстановления. Так, в первом квартале доля атак с использованием ПО для безвозвратного удаления данных для организаций составила 3 %, для частных лиц — 2 %. Интересно, что в ряде случаев такие «очистители» данных имитировали атаки программ-вымогателей: жертвам были оставлены сообщения с информацией о выкупе, однако ключи дешифрования предоставлены не были, а данные были необратимо повреждены. Подробнее с результатами аналитического исследования Positive Technologies можно ознакомиться на сайте ptsecurity.com/research/analytics. Для дешифровки файлов без уплаты выкупа можно воспользоваться сайтом No More Ransom, на котором доступно более 120 утилит для восстановления данных. Создателем нашумевших троянов Jigsaw и Thanos оказался кардиолог из Венесуэлы

18.05.2022 [17:14],

Владимир Фетисов

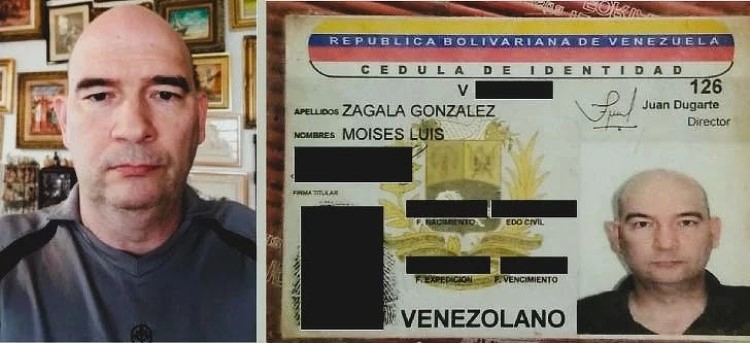

Министерство юстиции США обвинило 55-летнего врача-кардиолога Мойзеса Луиса Загала Гонсалеса (Moises Luis Zagala Gonzalez) из Венесуэлы в создании вирусов-вымогателей Jigsaw и Thanos, получивших широкое распространение несколько лет назад. Американские власти считают, что он продавал и лицензировал шифровальщики хакерам, получал в качестве гонорара часть выкупа от жертв киберпреступников, а также предлагал услуги по техподдержке вредоносного ПО и обучению работе с ним.

Источник изображения: Pixabay «Многозадачный врач, лечив пациентов, попутно создал и назвал свой киберинструмент в честь смерти, а также зарабатывал на глобальной экосистеме программ-вымогателей, в которой продавал инструменты для проведения атак программ-вымогателей, обучал злоумышленников тому, как вымогать деньги у жертв, а затем хвастался успешными атаками, в том числе со стороны злоумышленников, связанных с правительством Ирана», — говорится в заявлении прокурора США Брион Пис (Breon Peace). В киберпреступном сообществе Гонсалес известен под псевдонимами Nosophoros, Aesculapius и Nebuchadnezzar. Первым его творением стал вредонос Jigsaw, активность которого не фиксируется с осени 2021 года. Это инструмент использовался злоумышленниками не часто, в том числе потому, что для него был создан бесплатный инструмент дешифровки. По данным Минюста США, на основе первой версии вымогателя был создан вредонос Jigsaw 2.0 с встроенным счётчиком «судного дня» (Doomsday counter), который отслеживал, сколько раз жертва пыталась избавиться от вредоноса. «Если пользователь слишком много раз уничтожает программу-вымогатель, то ясно, что он не будет платить, поэтому лучше стереть весь жёсткий диск», — говорится в описании вредоноса.

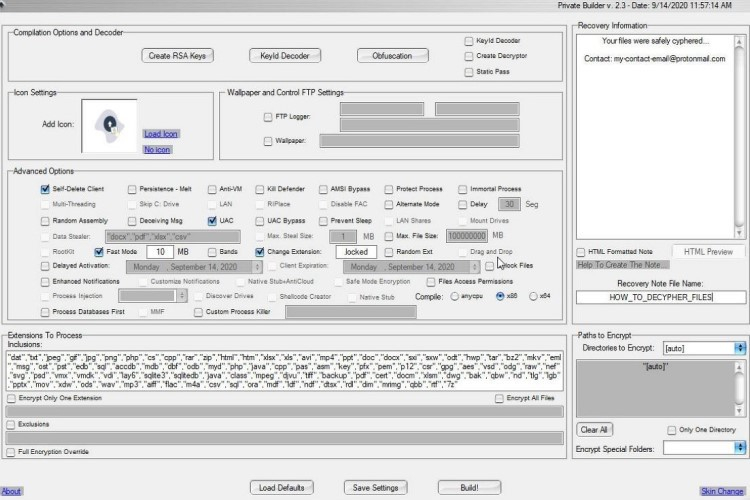

Источник изображения: CNews В 2019 году Гонсалес создал новый продукт под названием Thanos, предположительно названный в честь злодея из вселенной Marvel, который уничтожил половину всего живого во Вселенной. При этом в основе имени Thanos стоит Танатос, олицетворение смерти в греческой мифологии. Новое творение Гонсалеса представляло собой конструктор по созданию вымогательского ПО. Он мог использоваться хакерами для создания собственных вредоносов и распространялся по модели «вымогатель как услуга, RaaS». По данным американских властей, Гонсалес создал схему монетизации своих вредоносов, предлагая всем заинтересованным сторонам два способа получить доступ к продуктам. Первый вариант предполагал покупку лицензии на использование Thanos по цене от $500. Второй вариант назывался «партнёрской программой» в рамках которой, хакеры передавали Гонсалесу часть средств, полученных при проведении вредоносных кампаний с использованием Thanos.

Интерфейс Thanos / Источник изображения: CNews Американские власти пытались выйти на след Гонсалеса с начала 2020 года. Расследование шло в течение двух лет и в конечном счёте удалось вычислить родственника хакера, проживающего в США, и чей счёт Гонсалес использовал для получения незаконных доходов. Он и помог правоохранителям установить личность разработчика Thanos. Сейчас Гонсалесу грозит до 10 лет тюремного заключения. Число атак вирусов-вымогателей на российские компании утроилось

12.05.2022 [10:29],

Павел Котов

В специализирующихся на вопросах кибербезопасности компаниях подсчитали, что с начала весны в три раза выросло количество атак вирусов-вымогателей на ресурсы российских предприятий. Это связывают с украинскими событиями: после его начала в хакерском сообществе произошёл раскол, когда разные группировки стали поддерживать разные стороны конфликта, пишет «Коммерсантъ».

Источник изображения: Gerd Altmann / pixabay.com В «Лаборатории Касперского» отметили, что в 2022 году операторы вирусов-вымогателей сменили тактику, переключившись с массовых рассылок на атаки с чётко обозначенной целью, а также стали использовать более сложное ПО, способное работать на нескольких операционных системах. В частности, хакерская группировка Conti разработала шифровальщик, способный работать в системах Linux — это «перспективное» направление, отметили в компании Positive Technologies, поскольку популярность этих платформ растёт. Не менее важным оказалась геополитическая сторона вопроса: группировки хакеров начали принимать одну из сторон в украинским конфликте и проводить свои атаки в поддержку России или Украины. Олег Скулкин из компании Group-IB рассказал, что после заявления группировки Conti о поддержке российской стороны один из её украинских партнёров выложил в открытый доступ личные данные участников группировки и исходный код созданного ими вируса-шифровальщика, который впоследствии стал использоваться против российских компаний. В целом с начала весны, говорят в Group-IB, количество атак вирусов-вымогателей на ресурсы российских компаний утроилось. Отмечается также, что несколько изменился вектор кибератак: традиционно вирусы-шифровальщики использовались с целью вымогательства за восстановление доступа к данным. Теперь же хакеры всё чаще преследуют иные цели: похищение и публикацию закрытых данных, как это было в ходе инцидента с RuTube, а также нарушение работоспособности ресурсов только ради общественного резонанса. |